Cybersicherheit ist für alle Unternehmen eine riesengroße Herausforderung. Gerade aber bei den kleinsten und kleinen Unternehmen wird das Thema sehr stiefmütterlich behandelt. Um für dieses Dilemma eine Lösung zu finden, hat das BSI zusammen mit dem BVMW ein Konsortium gegründet und einen Cyber Risiko Check erarbeitet. Da ich an diesem Konsortium zur Erarbeitung der DIN SPEC 27076 mitgearbeitet habe, möchte ich aus erster Hand erklären, für wen dieser Cyber Risiko Check geeignet ist und was dabei geprüft wird.

Inhaltsverzeichnis

Ist Cybersecurity für kleine Unternehmen machbar?

Kleine Handwerksbetriebe oder Firmen, die ihr Kerngeschäft ohne extrem viele IT-Prozesse erledigen, sind meist weit entfernt vom Thema Cybersecurity.

Umso schwieriger ist es, den richtigen Einstiegspunkt für dieses komplexe Thema zu finden. Wo soll ein Unternehmen beginnen, wenn es sich noch überhaupt nicht mit der IT-Sicherheit beschäftigt hat und auch keine Experten im eigenen Unternehmen dazu um Hilfe und Unterstützung fragen kann?

Um für die Zielgruppe der kleinen und mittleren Unternehmen einen Ansatzpunkt zu finden, hat der BSI in Zusammenarbeit mit dem Bundesverband der mittelständischen Wirtschaft (BVMW) ein Konsortium gegründet, welches sich diesem Thema annehmen sollte.

Dabei ging es nicht darum, einen weiteren Zertifizierungsstandard zu schaffen, sondern einen Prüfkatalog zu entwickeln, anhand dessen kleine Firmen ihren Stand zur Cybersecurity prüfen können.

IT-Sicherheit mit der DIN SPEC 27076

Bei einem Seminar in Berlin bot sich mir die Gelegenheit, dem Konsortium für die Erarbeitung der DIN SPEC 27076 beizutreten, was ich sehr gerne tat. Ungefähr 20 Vertreter aus unterschiedlichen Unternehmen, dem BSI und dem BVMW bildeten das Gremium zur Erarbeitung des neuen Standards.

Zielgruppe der DIN SPEC 27076

Liest man die Einleitung des Standards, wird klar, an wen sich die nachfolgenden Seiten der DIN SPEC richten. Es werden Unternehmen angesprochen, die bis zu 50 Mitarbeiter haben und bisher noch keine Berührungspunkte mit der IT-Sicherheit hatten. Es wird klar beschrieben, dass die Umsetzung der Anforderungen der DIN SPEC 27076 noch keine hohe Cybersicherheit bieten. Es geht lediglich darum, ein Grundlevel an IT-Sicherheit zu haben.

Ergänzung aus der Praxis:

Geht man nach den harten Fakten, dann kann man den Standard als Unternehmen mit 45 Mitarbeitern anwenden. Ob dies sinnvoll ist, würde ich allerdings nicht an der reinen Zahl der Personen festmachen, sondern den Blick etwas erweitern. Es sollte nämlich ebenfalls betrachtet werden, ob man sich bereits mit dem Thema IT-Sicherheit beschäftigt hat und erste Maßnahmen umgesetzt wurden. In diesem Fall ist der Kriterienkatalog der DIN SPEC 27076 in der Regel zu oberflächlich und aus meiner Sicht nicht geeignet.

Zielgruppe des CyberRisikoChecks sind kleine Firmen mit geringer IT-Durchdringung, die bisher noch nichts für die Verbesserung der IT-Sicherheit gemacht haben.

Ziele des CyberRisikoChecks nach der DIN SPEC 27076

Der Standard nennt in Kapitel 4.2 drei klare Ziele, die ein Unternehmen nach der Durchführung eines CyberRisikoChecks erreichen sollte.

Ermittlung des IST-Zustandes:

- Wo steht das Unternehmen bezüglich Informationssicherheit.

- Welche Risiken sind die größten im Bezug auf das Thema.

Handlungsempfehlungen:

- Entsprechend der identifizierten Risiken werden konkrete Handlungsempfehlungen ausgesprochen.

Sensibilisierung:

- Allein die Durchführung des Checks mit den entsprechenden Fragen ist ein erster Schritt, der zum Thema sensibilisiert.

- Zudem sollte durch den IT-Dienstleister bei der Überreichung des Ergebnisberichts und der Handlungsempfehlungen eine Sensibilisierung erfolgen.

Inhalte des CyberRisikoChecks

Inhaltlich ist die DIN SPEC 27076 in zwei Teile gegliedert. Im ersten Teil, also den Kapiteln 4-6, wird der Ablauf des CyberRisikoChecks beschrieben. Im zweiten Teil, dem Anhang A, werden die zu prüfenden Anforderungen aufgelistet.

Ablauf des CyberRisikoChecks

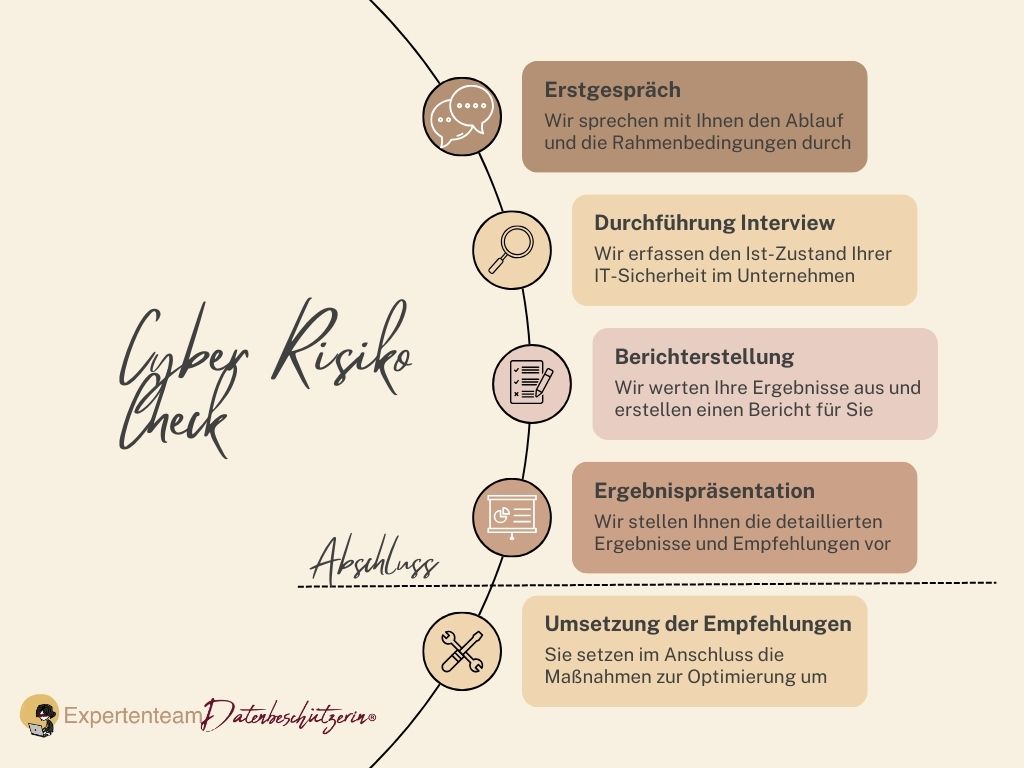

Der eigentliche Ablauf erfolgt in vier Schritten (siehe Kapitel 6.1 der DIN SPEC 27076):

- Erstinformation des zu beratenden Unternehmens

- Durchführung des Gesprächs zur Erhebung des IST-Zustandes

- Auswertung der Erhebungsdaten und Erstellung des Ergebnisberichts

- Präsentation des Ergebnisberichts und Hinweis auf umzusetzende Handlungsempfehlungen

Erstinformation des zu beratenden Unternehmens

Im Erstgespräch geht es um die Durchsprache des allgemeinen Ablaufs und die Besprechung der Rahmenbedingungen. Zudem ist es wichtig, dass sich beide Seiten kennenlernen und einen gemeinsamen Nenner finden. Achten Sie darauf, dass auch die menschliche Komponente passt. Das Gespräch kann in Präsenz, online oder telefonisch erfolgen. Letzteres würde ich persönlich ausschließen und zumindest ein Onlinemeeting arrangieren.

Im Gespräch werden einige Eckdaten erfasst, die im Standard klar genannt werden. Darüber hinaus können weitere Informationen zum Unternehmen erhoben werden, solange nicht Fragen zum Erhebungskatalog vorweggenommen werden.

Erhebung des Ist-Zustandes

Wichtig ist, dass die Geschäftsführung am gesamten Prozess (Interview) anwesend ist, denn in diesem Punkt geht es um die eigentlich Erfassung. Ebenfalls muss die für IT-Sicherheit verantwortliche Person (operative Umsetzung) anwesend sein.

Das Gespräch muss vor Ort beim Unternehmen oder als Online-Meeting durchgeführt werden.

Um das Gespräch effizient durchzuführen, ist es notwendig, dass die anwesenden Personen vorbereitet in den Termin gehen. Die DIN SPEC 27076 schlägt dazu konkret folgende Themen vor, die das Unternehmen zum Termin mitbringen sollten:

- Back-Up-Konzepte;

- Sicherheitsrichtlinien;

- Vertraulichkeitserklärungen;

- Betriebsanweisungen für die IT;

- Notfallpläne;

- Rollenkonzepte;

- Zugriffs- und Zutrittsrechte;

- Übersicht über die hauptsächlich genutzte Hard- und Software.

Der Anforderungskatalog wurde explizit so konzipiert, dass der Befragte auf offene Fragen antworten muss. So kann der Interviewende das Thema besser erheben. Es geht nicht um richtige oder falsche Antworten, sondern lediglich um die neutrale Erfassung des Status.

Auswertung der Erhebungsdaten und Erstellung des Ergebnisberichts

Um einen vergleichbaren bzw. einheitlichen Ergebnisbericht zu schaffen, gibt es eine einheitliche Bewertung für die Fragen. Maximal können 3 Punkte vergeben werden bei Top-Anforderungen. Reguläre Anforderungen können maximal 1 Punkt erhalten.

Top-Anforderungen wurden ermittelt, indem alle Konsortium-Teilnehmer eine Bewertung abgaben, welche Punkte sie am wichtigsten finden.

Der Ergebnisbericht ist definiert, was alles enthalten sein muss und wie dieser aufgebaut werden soll. Das heißt, egal von welchem Dienstleister Sie sich auditieren lassen. Am Ende sollte der Ergebnisbericht relativ gleich aussehen und auch die Bewertung ähnlich ausfallen.

Präsentation des Ergebnisberichts und Hinweis auf umzusetzende Handlungsempfehlungen

Den Abschluss des CyberRisikoCheck bildet das Abschlussgespräch in Präsenz oder online. Dabei erklärt der Dienstleister die identifizierten Risiken und die daraus abgeleiteten Handlungsempfehlungen. Insbesondere sollte auf die Sensibilisierung bezüglich der Risiken eingegangen werden.

Es geht in keinster Weise darum, den Unternehmen Angst zu machen, sondern um eine Erläuterung der Risiken und deren Bedeutung. Da auch Handlungsempfehlungen besprochen werden, kann auf die Minimierung der Risiken im selben Gespräch eingegangen werden.

Anforderungskatalog im Anhang A der DIN SPEC 27076

Der Anforderungskatalog ist in sechs Kategorien unterteilt. Jede Kategorie enthält verschiedene Fragen, die einen Eindruck der allgemeinen IT-Sicherheit des Unternehmens vermitteln sollen. Wobei es nicht nur um das Thema IT-Sicherheit, sondern Informationssicherheit allgemein geht. Den Unterschied dazu habe ich in einem separaten Beitrag beschrieben.

Ich muss hier anmerken, dass ich auch im Gremium angemerkt habe, dass der Name IT-Sicherheit bzw. Cybersicherheit nur bedingt stimmt, da wir uns ja über das gesamte Themenfeld der Informationssicherheit bewegen. Aber IT-Sicherheit klingt eben mehr sexy als Informationssicherheit, ich verstehe das.

- Organisation & Sensibilisierung

- Identitäts- und Berechtigungsmanagement

- Datensicherung

- Patch- und Änderungsmanagement

- Schutz vor Schadprogrammen

- IT-Systeme und Netzwerke

Wie geht es nach dem Ergebnisbericht weiter?

Im Ergebnisbericht und in der Präsentation erhalten Sie konkrete Maßnahmen, um Ihre IT-Sicherheit zu verbessern. Diese sollten Sie unbedingt umsetzen. Gerne unterstützen wir Sie (oder Ihr Dienstleister) dabei. Es steht bei den Maßnahmen aber nicht im Vordergrund, Geschäft für den Dienstleister zu generieren, sondern Ihre Sicherheit zu erhöhen.

Wenn Sie unsere Arbeit kennen, wissen Sie, dass wir Ihnen alles so gut wie möglich vorarbeiten, damit Sie so viel wie möglich selber machen können, wenn Sie möchten.

Beachten Sie aber, dass die umgesetzten Maßnahmen der DIN SPEC 27076 noch keine super-tolle IT-Sicherheit generieren. Es handelt sich um ein minimales Grundlevel, das zwingend notwendig ist. Um Ihre Security noch weiter zu verbessern, sollten Sie das Thema kontinuierlich angehen und vielleicht sogar in Richtung ISMS z.B. nach ISO 27001 denken. Das muss nicht im ersten Schritt passieren, aber für die weitere Zukunft sollten Sie sich auf jeden Fall mit dem Thema gesteuerte Informationssicherheit beschäftigen.

Wer darf einen CyberRisikoCheck durchführen?

Ich kann mich gut erinnern, dass wir darüber im Konsortium diskutiert haben. Dienstleister, die diesen Check anbieten, müssen wenigstens einige Anforderungen erfüllen, die ihre Kompetenz auf dem Gebiet nachweisen. Auch wenn es schwierig ist, den Ausschluss nicht zu groß zu machen und trotzdem einigermaßen auf Qualität zu achten. Daher definiert der Standard in Kapitel 5 folgende Eigenschaften, die Sie auch gerne prüfen können, wenn Sie ein Angebot für einen CyberRisikoCheck anfordern. Der Dienstleister muss nachweisen, dass

- er mindestens ein Jahr Erfahrung in der Durchführung von IT-Sicherheitsberatungen oder Audits hat.

- mindestens drei Beratungen oder Audits im Bereich IT-Sicherheit durchgeführt wurden.

- ein Nachweis des methodischen Wissens zur Gesprächsmethode von Leitfadeninterviews vorhanden ist, z.B.

- erfolgreiche Teilnahme an einer Schulung zum Einsatz der DIN SPEC 27076

- oder Erfahrung in der Durchführung von ähnlichen Interviews.

Mir ist durchaus bewusst, dass das relativ geringe Hürden sind, die ein Dienstleister erfüllen muss. Wichtig ist, dass Sie im Vorgespräch einen Eindruck erhalten, ob Ihr Gegenüber eine Ahnung hat von dem, was er sagt. Zudem sollte genügend Prozessverständnis beim Dienstleister vorherrschen, um nicht nur die reine Technik zu bewerten, sondern das große Ganze in die Risikobewertung einfließen zu lassen.

Was kostet ein eine Prüfung der Cyberrisiken nach der DIN SPEC 27076?

Da die Vorgehensweise geregelt ist, wurde damit auch der Umfang der Prüfung reglementiert. Um gerade für kleine Unternehmen ein attraktives Angebot zu produzieren, sollte die Prüfung im Gesamten ca. 1 Beratertag in Anspruch nehmen. Die Berichterstellung ist dabei schon eingerechnet. Durch dieses straffe Programm sind auch die Kosten relativ ähnlich.

Natürlich variiert der Tagessatz unter den Dienstleistern. Am Ende können Sie allerdings mit ungefähr einem Beratertag an Kosten planen.

Vor- und Nachteile des CyberRisikoChecks

Wenn Sie uns bereits länger folgen, wissen Sie, dass wir uns schon viele Jahre mit dem Thema Informationssicherheit beschäftigen. Ich persönlich bin seit 2007 in diesem Bereich tätig und habe viele Unternehmen gesehen und Audits durchgeführt. Daher möchte ich Ihnen meine persönlichen Pros und Cons zum CyberRisikoCheck geben.

Vorteile der DIN SPEC 27076

- Der Blick auf das Wesentliche ist enthalten. Wer noch keine Berührung mit dem Thema IT-Sicherheit hatte, findet hier einen klaren und strukturierten Weg.

- Ideal für sehr kleine Unternehmen

- Es ist eine klar definierte Vorgehensweise gegeben, an die sich alle Dienstleister halten müssen. Das gibt den Unternehmen Sicherheit.

- Der Check ist schlank und gerade für kleine Unternehmen daher kosteneffizient.

- Aus der Praxis für die Praxis: Die beteiligten Personen im Konsortium brachten viel Praxiserfahrung mit und formulierten die Fragen sehr zielgerichtet, pragmatisch und praxisnah.

- Durch die hoch standardisierte Vorgehensweise ist definiert, dass der gesamte Check am Ende ca. einen Beratertag in Anspruch nehmen soll. Daher sind auch die Kosten in einem klaren Rahmen geregelt.

Nachteile der DIN SPEC 27076

- Auf der Seite des BSI wird von kleinen und mittleren Unternehmen gesprochen, die den CyberRisikoCheck durchführen können. Das teile ich nicht. Der Check ist wirklich für sehr kleine Unternehmen geeignet, die wenig IT-Durchdringung haben.

- Unternehmen, die bereits Maßnahmen umgesetzt haben zur Verbesserung der IT-Sicherheit, fühlen sich mit dem Fragenkatalog sehr wahrscheinlich nicht abgeholt, da dieser sehr high-level ist.

- Der Sprung, wann ein Audit nach ISO 27001 größeren Mehrwert für das Unternehmen liefert, kommt zu wenig rum. Daher könnten ggf. Firmen einen DIN SPEC 27076 Check beauftragen, obwohl sie besser mit dem Anhang A der ISO 27001 bedient wären.

Sind Sie ready für den CyberRisikoCheck?

Also, fühlen Sie sich angesprochen von dem CyberRisikoCheck?

Dann freuen wir uns, wenn Sie uns beauftragen, Ihr Unternehmen nach der DIN SPEC 27076 prüfen zu dürfen. Machen Sie gleich Nägel mit Köpfen und buchen das erste Gespräch im Rahmen des CyberRisikoChecks oder bestellen den CyberRisikoCheck direkt in unserem OnlineShop.

Sind Sie sich nicht sicher, ob für Sie eher die ISO 27001 als Auditbasis gedacht ist? Dann vereinbaren Sie gerne ein unverbindliches Erstgespräch und wir klären, was für Ihr Unternehmen das Beste ist.

Und was sagen Sie zum Cyber-Risiko-Check?

Wir freuen uns über Ihren Kommentar.