Inhaltsverzeichnis

Update am 7.5.2024 mit dem 5. Referentenentwurf für das NIS-2 Umsetzungs- und Cybersicherheitsstärkungsgesetz

Vorwort: Dieser Artikel bezieht sich auf den 5. Referentenwurf des NIS 2 Umsetzungsgesetz vom 7. Mai 2024. In der ursprünglichen Form dieses Beitrags wurde auch der Zusatz der Anmerkungen der Wirtschaft im Werkstattgespräch vom 26.10.2023 betrachtet und floss in den Inhalt mit ein. Das NIS2UmsuCG ist das Ergebnis der NIS 2 EU Richtlinie. Zur EU-Richtlinie haben wir auf dem Blog bereits einen Beitrag veröffentlicht, welchen Sie hier nachlesen können.

Auch wenn an der einen oder anderen Stelle noch Anpassungen im Gesetzesentwurf erfolgen, bleibt der Grundtenor doch gleich: Basis des NIS2UmsuCG ist ein funktionierendes ISMS. Aber was das im Detail zum aktuellen Zeitpunkt bedeutet und wer von NIS-2 in Deutschland betroffen sein wird, erfahren Sie in diesem Beitrag.

Bitte beachten Sie, dass es sich um keine juristische Beratung handelt. Der Beitrag basiert auf unserer langjährigen Erfahrung im Bereich ISMS und Cybersecurity.

Auf den Punkt gebracht: NIS2UmsuCG – das NIS-2 Umsetzungs- und Cybersicherheitsstärkungsgesetz

- Der aktuell vorliegende 5. Referentenentwurf für das NIS2UmsuCG wurde im Mai 2024 noch einmal überarbeitet.

- Basis des NIS2UmsuCG ist bereits jetzt ein ISMS und wird es auch in der endgültigen Version bleiben.

- Zentrales Element ist das Risikomanagement: Es fordert, Maßnahmen entsprechend umzusetzen, um Risiken zu minimieren, die Geschäftsunterbrechungen und Sicherheitsvorfälle nach sich ziehen können.

- Ein Nachweis der Umsetzung seitens der betroffenen Unternehmen wird wahrscheinlich erst drei Jahre nach Inkrafttreten des Gesetzes fällig.

NIS2 Umsetzungs- und Cybersicherheitsstärkungsgesetz im 5. Referentenentwurf

Vorweg meine persönliche Einschätzung

Wer es bisher noch nicht verstanden hat, dass gesteuerte Informationssicherheit im Unternehmen wichtig ist, hat es nötig, dass der Gesetzgeber ihn dazu verpflichtet.

Regina Stoiber, Datenbeschützerin®

Der Grundgedanke, die Informationssicherheit bei Organisationen, die eine wichtige Rolle im Alltag spielen, einzufordern, ist ein sehr guter Ansatz. Jedes Unternehmen, das sich aus eigenem Antrieb schon mit der Thematik beschäftigt hat, trifft nicht mehr auf viele neue Anforderungen mit NIS-2. Daher sehe ich persönlich diesen Schritt nicht als Bürokratieaufbau, sondern als elementaren Teil, die eigene Cybersecurity zu erhöhen. Besonders dort, wo es wichtig ist. Cybersecurity oder Informationssicherheit umzusetzen ist kein Papieraufwand, sondern (gelebtes) Risikomanagement. Und nicht jedes Risiko, welches man minimiert, bedarf einer umfangreichen schriftlichen Vorabdokumentation zur Ausarbeitung.

Letztendlich wird die Umsetzung bei den Unternehmen in einem ISMS enden. Sicherlich mit unterschiedlich ausgeprägten Nuancen. Aber durch den zentralen Anteil des Risikomanagements der NIS-2-Richtlinie werden die unterschiedlichen Schattierungen meiner Meinung nach sowieso berücksichtigt.

Sie wissen ja, dass Sie sich auf uns verlassen können, wenn es darum geht, etwas kompliziertes verständlich darzustellen. Also, gehen Sie den Weg gerne mit uns und entdecken Sie, dass gesteuerte Cybersicherheit gar nicht so schwierig ist, wenn man von einer vertrauensvollen Partnerin an die Hand genommen wird.

Sind Sie von NIS-2 betroffen?

Eine zentrale und wichtige Frage, die die Unternehmen im Moment mehr als beschäftigt. Auf jeden Fall werden sehr viele Unternehmen davon betroffen sein. Aber auch wenn ich mich gleich wiederhole. Es erwartet Sie kein Hexenwerk, sondern ein strukturierter Ansatz, Ihre Informationssicherheit im Griff zu behalten. Und das ist sowieso zwingend notwendig.

Kriterien zur Auswahl betroffener Unternehmen nach NIS-2

Es gibt verschiedene Kriterien, ob Sie unter NIS-2 fallen. Im Detail sind diese in §28 NIS2UmsuCG zu finden:

| Sektor | Teilsektor | Wichtige Einrichtung | Besonders wichtige Einrichtung |

|---|---|---|---|

| Betreiber kritischer Anlagen | immer | ||

| Qualifizierte Vertrauensdiensteanbieter, Top Level Domain Name Registries oder DNS-Diensteanbieter | immer | ||

| Anbieter öffentlich zugänglicher Telekommunikationsdienste oder öffentliche Telekommunikationsnetze | unter 50 Mitarbeiter und unter 10 Mio Jahresumsatz | ab 50 Mitarbeiter oder 10 Mio Jahresumsatz | |

| Vertrauensdiensteanbieter | Immer | ||

| Energie | Stromversorgung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme |

| Fernwärme und -kälteversorgung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Kraftstoff- und Heizölversorgung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Gasversorgung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Transport und Verkehr | Luftverkehr | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme |

| Schienenverkehr | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Schifffahrt | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Straßenverkehr | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Finanz- und Versicherungswesen | Bankwesen | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme |

| Finanzmarktinfrastruktur | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Gesundheit | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Wasser | Trinkwasserversorgung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme |

| Abwasserbeseitigung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Informationstechnik und Telekommunikation | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Weltraum | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | > 250 Mitarbeiter oder über 50 Mio Jahresumsatz oder über 43 Mio Jahresbilanzsumme | |

| Transport und Verkehr | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Post- und Kurierdienste | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Abfallbewirtschaftung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Produktion, Herstellung und Handel mit chemischen Stoffen | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Produktion, Verarbeitung und Vertrieb von Lebensmitteln | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Verarbeitendes Gewerbe / Herstellung von Waren | Herstellung von Medizinprodukten und In-vitro-Diagnostika | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | |

| Herstellung von Datenverarbeitungsgeräten, elektronischen und optischen Erzeugnissen | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Herstellung von elektrischen Ausrüstungen | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Maschinenbau | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Herstellung von Kraftwagen und Kraftwagenteilen | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Sonstiger Fahrzeugbau | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Anbieter digitaler Dienste | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme | ||

| Forschung | ab 50 Mitarbeiter oder über 10 Mio Jahresumsatz und Jahresbilanzsumme |

Ausgenommen von den wichtigen und besonders wichtigen Einrichtungen sind die Einrichtungen der Bundesverwaltung (lassen wir das mal so stehen).

Bei Unternehmen, die in mehreren Bereichen tätig sind, ist der Umsatz oder die Anzahl der Mitarbeiter für die Analyse zu verwenden, die sich auf den jeweiligen Geschäftsbereich bezieht. Das heißt, es ist nicht der gesamte Jahresumsatz oder es sind nicht alle Mitarbeiter zu berücksichtigen, wenn ein Teil davon für einen nicht hier gelisteten Bereich tätig ist im selben Unternehmen.

Auch sind verbundene Unternehmen nicht zu berücksichtigen.

Kategorien betroffener Unternehmen von NIS-2 und dem NIS2UmsuCG

Wie sie oben in der Tabelle sehen, wird zwischen wichtigen und besonders wichtigen Einrichtungen unterschieden. Bei der Analyse der Betroffenheit wird noch nicht klar, dass bei der Umsetzung der Anforderungen auch noch die Betreiber kritischer Anlagen separat berücksichtigt werden. Letztendlich ergibt sich dann für die Anwendung des Gesetzes eine Unterscheidung in folgende Kategorien:

- Besonders wichtige Einrichtungen

- Wichtige Einrichtungen und

- Betreiber kritischer Infrastruktur

Welche Auswirkungen hat es, ob ich eine besonders wichtige oder wichtige Einrichtung bin oder ein Betreiber einer kritischen Infrastruktur?

Pauschal würde ich sagen, dass zwischen besonders wichtigen und wichtigen Einrichtungen keine großen Unterschiede in der Anwendung des Gesetzes zu finden sind. Betreiber kritischer Infrastukturen haben allerdings noch ein paar zusätzliche Auflagen zu erfüllen.

Alles klar, oder?

Gut, jetzt wissen Sie, ob Sie betroffen sind, oder nicht. Wahrscheinlich nicht ganz oder? Die Tabelle aus dem Gesetz ist nicht immer eindeutig zu interpretieren. Wir haben uns intensiv damit beschäftigt und geben Ihnen natürlich gerne eine Einschätzung, ob Ihr Unternehmen betroffen ist oder nicht. Melden Sie sich doch einfach bei uns und schreiben uns eine Mail an info@datenbeschuetzerin.de oder eine unverbindliche Anfrage über unsere Webseite.

NIS 2 Umsetzungsgesetz im Überblick – Was genau ist eigentlich zu tun.

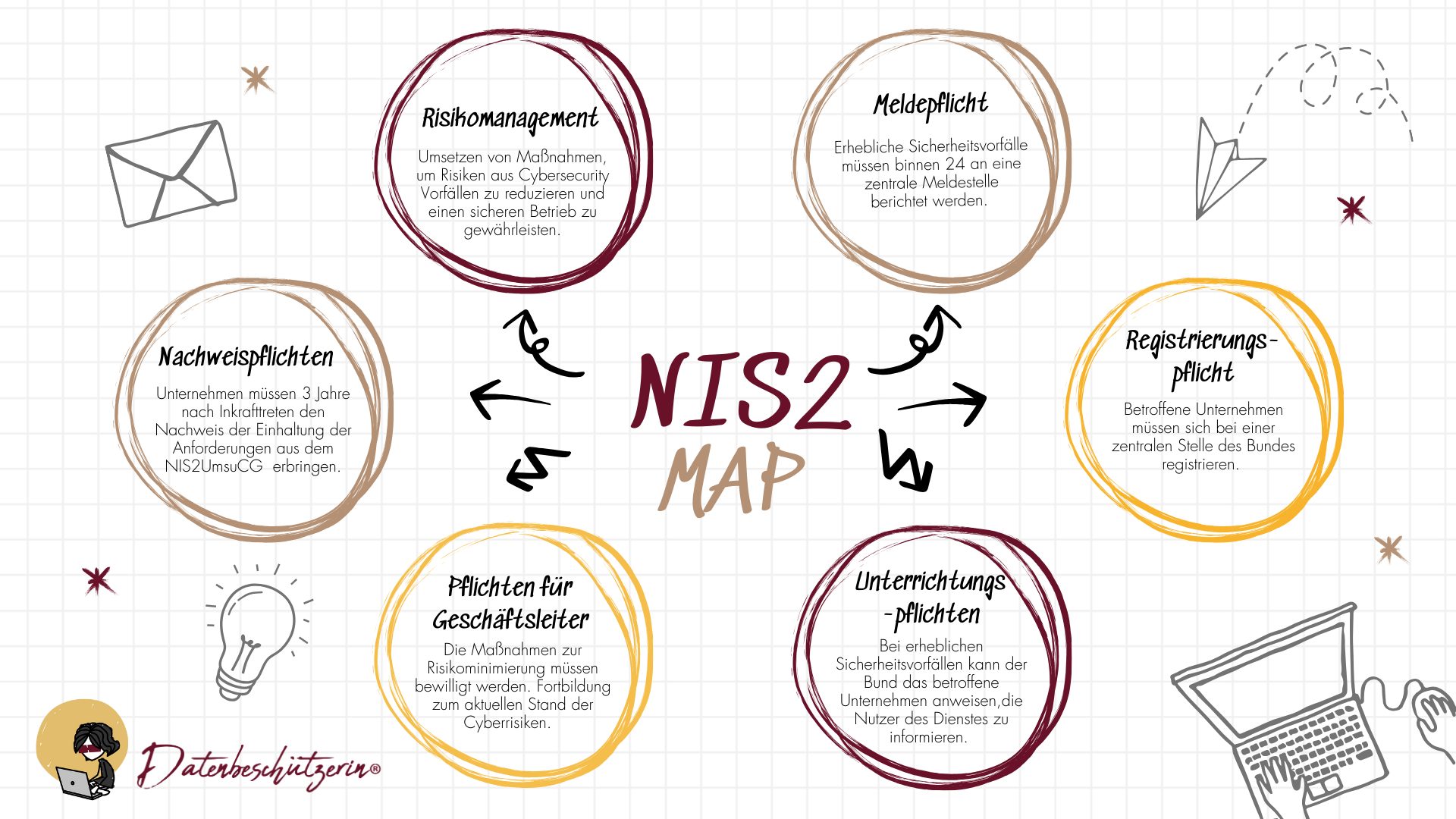

Die nachfolgende Grafik soll einen groben Überblick geben, welche Themen bei der Umsetzung zu beachten sind. Die Inhalte im Gesetz sind natürlich viel länger und bestehen aus weitaus mehr Paragraphen. Die wesentlichen Aufgaben verstecken sich aber vor allem unter § 30 NIS2UmsuCG. Vom Umfang her kleinere Punkte folgen in den andere dargestellten Bereichen.

Auf die meisten dieser Punkte gehe ich im folgenden Beitrag weiter ein.

Risikomanagement nach dem NIS2 Umsetzungsgesetz (§ 30 und § 31 NIS2UmsuCG)

Ziel des Risikomanagements ist die Identifizierung geeigneter Maßnahmen

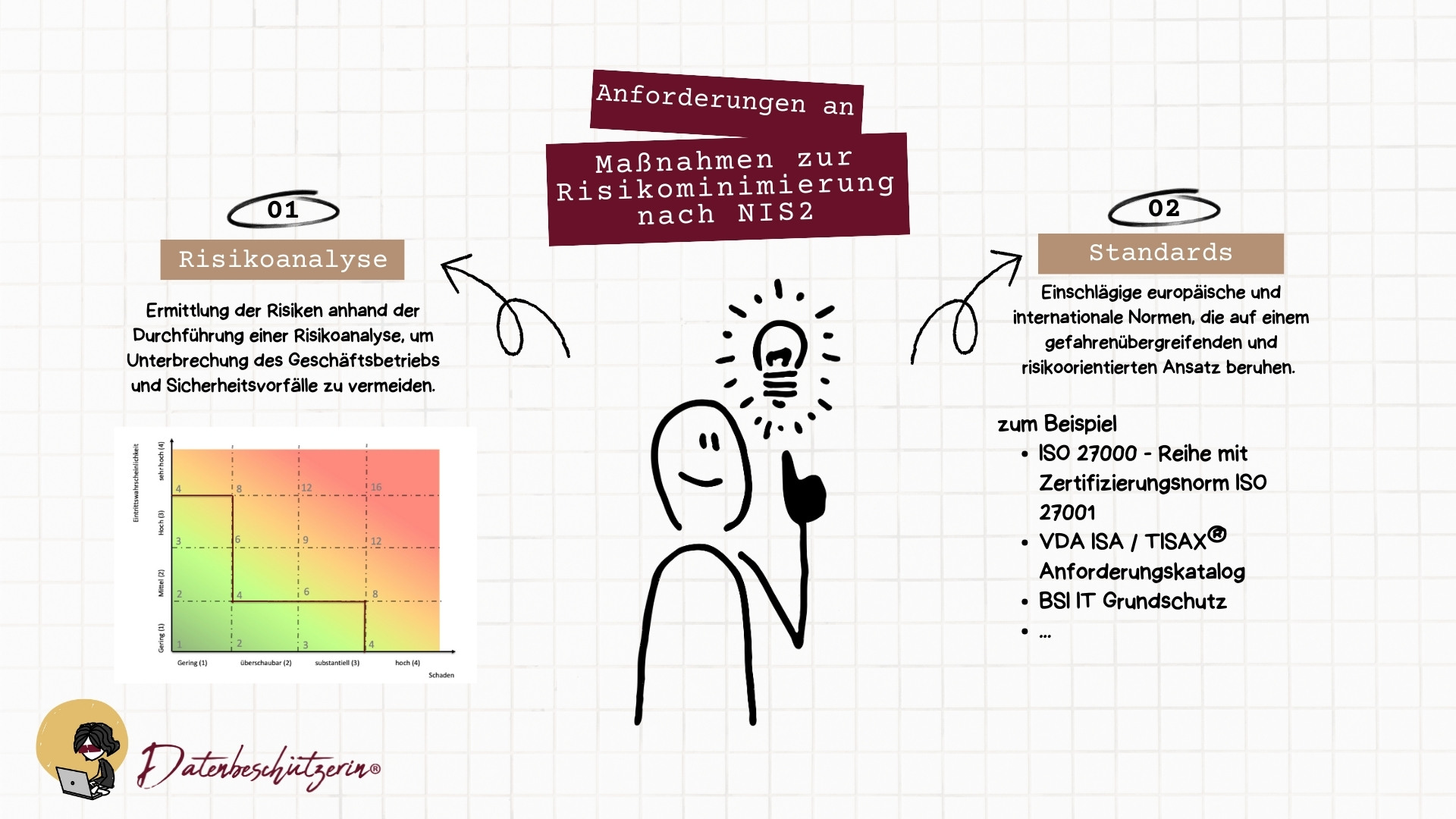

Das Risikomanagement ist Mittel zum Zweck. Das Ziel ist die Auswahl geeigneter, verhältnismäßiger und wirksamer technischer und organisatorischer Maßnahmen. Dabei ist das übergeordnete Ziel, den Geschäftsbetrieb störungsfrei am Laufen zu halten und Sicherheitsvorfälle durch die Risikomaßnahmen zu vermeiden.

Mehrere Wege führen zum Ziel. Im Ergebnis müssen Sie eine Maßnahmenliste haben, welche die für Sie zutreffenden Maßnahmen aufzeigt. Diese Maßnahmenliste können Sie aus der Risikoanalyse komplett erhalten. Oder Sie wählen die Abkürzung und orientieren sich an bereits bestehenden Standards für Cybersecurity Maßnahmen.

Sehen wir uns als erstes die Risikoanalyse an und was es hier zu beachten gilt.

Risikoidentifizierung und Bewertung

Es müssen Risiken identifiziert, die Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit von wichtigen und kritischen Assets (Unternehmenswerten) erfasst werden.

Für die Durchführung der Risikoanalyse gilt es, einige Faktoren zu berücksichtigen:

- Die Bewertungsfaktoren hängen individuell von der Größe der Einrichtung ab.

- Die Bewertung von Schaden und Eintrittswahrscheinlichkeit muss reproduzierbar sein, das heißt, es gibt feste Kriterien für die Bewertung.

- Diese Kriterien beinhalten auch gesellschaftliche und wirtschaftliche Auswirkungen von Risiken.

Eine Anleitung zur Durchführung einer Risikoanalyse finden Sie bei uns im Blog.

Risikobehandlung durch Maßnahmen aus der Risikoanalyse

Sie haben Ihre Risiken analysiert und stellen fest, dass es Handlungsbedarf gibt? Dann ist es nun an der Zeit, die Maßnahmen zu identifizieren, die Ihnen kurz- oder mittelfristig helfen, die Risiken zu minimieren. Maßnahmen können an verschiedenen Stellschrauben ansetzen:

- Sie reduzieren die Entrittswahrscheinlichkeit

- Sie reduzieren den potentiellen Schaden

- Sie schaffen es, das Risiko komplett zu eliminieren

- oder Sie übertragen das Risiko an Dritte. Was in der Praxis das Risiko aber nicht schmälert und im Falle von NIS2 auch keinen Mehrwert liefert, um den Geschäftsbetrieb zu gewährleisten.

Priorisierung der Maßnahmen

Auf jeden Fall ist es wichtig, bei den identifizierten Risiken, die Sie nicht tragen können und wollen, Maßnahmen festzulegen. Sind alle Maßnahmen definiert, müssen diese priorisiert werden. Gibt es die schönen low hanging fruits? Schnell gemacht und relativ großen Mehrwert eingebracht? Dann sollten diese eine höhere Priorität erhalten. Gibt es Maßnahmen, die Ihnen hohe Risiken minimieren? So wäre es wichtig, diese in der Reihenfolge auch relativ weit oben anzusiedeln.

Bei allen dieser Maßnahmen ist zu beachten, dass Sie den Stand der Technik einhalten (§30 (2)) und verhältnismäßig (§30 (1)) sind. Niemand fordert von Ihnen als betroffenes Unternehmen, Maßnahmen umzusetzen, die in keinem Verhältnis zu Ihrem Unternehmen stehen. Ich erwähne das besonders, weil diese Argumente sehr schnell fallen, dass plötzlich extrem hohe Kosten generiert werden oder das Arbeiten nicht mehr möglich ist, weil Cybersecurity Maßnahmen eingeführt werden müssen. Nein, so ist es nicht! Immer mit Maß und Ziel und vor allem mit einem gesunden Menschenverstand.

Sie haben die Maßnahmen in eine Reihenfolge gebracht? Sehr schön, nun geht es darum, diese auch umzusetzen und die Umsetzung zu verfolgen. Verantwortlichkeiten müssen geklärt werden und die Überwachung der Abarbeitung natürlich auch.

Risikobehandlung durch Maßnahmen aus internationalen Standards

Wie bereits oben in der Abbildung ersichtlich, ist nicht nur die Risikoanalyse ein Input für die Auswahl geeigneter Maßnahmen. § 30 Absatz 2 NIS2UmsuCG nennt ganz klar auch einschlägige europäische und internationale Normen, die berücksichtigt werden sollen. Die EU-Richtlinie im Original nennt sogar ISO 27001 namentlich.

Wunderbar, schon befinden wir uns wieder in der Komfortzone. Mit diesen Standards für ein ISMS können wir auch konkret etwas anfangen. § 30 Absatz 2 NIS2UmsuCG nennt detailliert 10 Punkte, die mindestens umzusetzen sind, welche wir auch in den Standards zum ISMS finden. Im Folgenden liste ich den Vergleich zur ISO 27001:2022 auf.

Risikomanagementmaßnahmen aus dem NIS2UmsuCG im Vergleich zu Anhang A der ISO 27001

| §30 NIS2UmsuCG Absatz 2 | Anforderung | Referenz ISO 27001:2022 |

|---|---|---|

| 1 | Konzeptionelle Anforderungen für Risikoanalyse und Sicherheit für Informationssysteme sind definiert | Kapitel 6.1 fordert ein Konzept für die Risikoermittlung und Risikobehandlung, ebenfalls muss ein Risikoakezptanzniveau definiert werden, welches die Anforderungen an Unternehmenswerte (inkl. Informationssysteme) definiert. Anhang A 5.1 fordert Richtlinien für Informationssicherheit Anhang A 5.15 Konzept für Zutrittskontrolle Anhang A 5.17 und A 5.18 Authentifizierung und Berechtigungskonzepte Anhang A 5.23 Sicherheit bei der Nutzung von Cloud Systemen |

| 2. | Umgang mit Sicherheitsvorfällen | Anhang A 5.24, A 5.25, A 5.26 und A 5.27, A 5.28 Behandlung von und lernen aus Sicherheitsvorfällen, sowie Sammlung von Nachweisen / Beweisen |

| 3. | Backup-Management und Wiederherstellung nach einem Notfall, Krisenmanagement | Anhang A 5.29 Informationssicherheit während Geschäftsunterbrechungen Anhang A 5.30 Readiness der IT Systeme für den Business Continuity Fall Anhang A |

| 4. | Sicherheit in der Lieferkette inkl. Beziehungen der Einrichtungen untereinander | Anhang A 5.19, A 5.20, A 5.21, A 5.22 Management der Informationssicherheit in Lieferantenbeziehungen |

| 5. | Sicherheit im Lebenszyklus von ITK Systemen, Komponenten und Prozessen, inklusive Schwachstellenmanagement | A 5.7 Threat intelligence und die Anforderungen aus Anhang A 8 – Technologische Maßnahmen |

| 6. | Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit | Kapitel 9 der harmonisierten ISO Normen betrachten die Überwachung und Wirksamkeitsprüfung. Durchführung von internen und externen Audits sowie Managementprüfungen fallen darunter. Technische Überwachung und Überprüfung ergeben sich aus den Controls in Anhang A 8.34 Schwachstellenmanagement und A 5.7 Threat intelligence und A 5.35 |

| 7. | Cyberhygiene und Schulungen zur Cybersicherheit | Anhang A 5.1 enthält unter anderem eine IT-Sicherheitsrichtlinie, die für die Anwender die Maßnahmen zur Cyberhygiene definieren soll. Schulungen sind in Kapitel 5 der Norm geregelt und in Anhang A 6.3 |

| 8. | Konzepte für Kryptografie und Verschlüsselung | Anhang A 8.24 Verwendung kryptografischer Maßnahmen |

| 9. | Sicherheit des Personals, Konzepte für die Zugriffskontrolle | Anhang A 6 Personelle Maßnahmen und A 5.15, A 5.17 und A 5.18 Zutritts- und Zugriffskonzepte |

| 10. | MFA oder kontinuierliche Authentifizierung, gesicherte Kommunikation, ggf. gesicherte Notfallkommunikationssysteme | MFA ist explizit nicht in der ISO 27001 gefordert. Dies ergibt sich aus der Risikoanalyse, da es bei kritischen Unternehmenswerten durchaus als Stand der Technik gefordert werden kann. In der VDA ISA Anforderung für TISAX® Zertifizierungen ist MFA allerdings eine feste Anforderung für bestimmte Zugriffe. Anforderungen an die Authentifizierung ergeben sich aus Control A 5.17. Informationstransfer wird in A 5.14 geregelt. Besondere gesicherte Kommunikation in Notfallkommunikationssystemen wird je nach Risikoermittlung im BCM unter A 5.29 und A 5.30 gefordert. |

Ich möchte Ihnen damit aufzeigen, dass Sie die Anforderungen des Risikomanagements und der Maßnahmen des NIS2UmsuCG durchaus einhalten, wenn Sie sich an einem internationalen Standard wie der ISO 27001 orientieren. Ganz offiziell wird in § 30 Absatz 9 NIS2UmsuCG nochmal darauf eingegangen, dass bestimmte Branchen auch Sicherheitsstandards vorschlagen können, die diese Anforderungen abdecken. Ob diese vorgeschlagenen branchenspezifischen Standards dann die Anforderungen abdecken, muss durch das Bundesamt für Bevölkerungsschutz und Katastrophenhilfe genehmigt werden.

Das heißt, bis hier konkrete Standards verabschiedet werden, wird es noch etwas dauern. Unabhängig davon gehen Sie bereits den richtigen Schritt, wenn Sie sich mit der Implementierung eines ISMS an einem gängigen Standard orientieren.

Zusätzliche Anforderungen für Maßnahmen an die Betreiber kritischer Anlagen

§ 31 NIS2UmsuCG ergänzt die bereits genannten To-dos noch um den Aspekt, dass für Betreiber kritischer Anlagen auch aufwändigere Maßnahmen als verhältnismäßig gelten, als dies in § 30 NIS2UmsuCG für besonders wichtige und wichtige Einrichtungen der Fall ist. Das Verhältnis, welches hier betrachtet werden muss, bezieht sich auf die Folgen eines Ausfalls oder einer Beeinträchtigung der betroffenen kritischen Anlage.

Zudem müssen Betreiber kritischer Anlagen Systeme zur Angriffserkennung einsetzen. Diese müssen den laufenden Betrieb kontinuierlich überwachen und automatisch erfassen sowie auswerten. Ebenfalls ist der Aufwand hier im Verhältnis zum Ausfall der Anlage zu sehen und orientiert sich am Stand der Technik.

Meldepflichten

Unverzügliche Meldung

§ 32 des NIS2UmsuCG fordert die Meldung von erheblichen Sicherheitsvorfällen an das Bundesamt. Ähnliches kennen wir ja auch bereits aus dem Datenschutz. Allerdings sind die Fristen für die Erstmeldung hier etwas enger gesetzt.

Was unter einem erheblichen Sicherheitsvorfall zu verstehen ist, wird zum Glück definiert. Es handelt sich um eine schwerwiegende Betriebsstörung der Dienste oder finanzielle Verluste für die betreffende Einrichtung. Ebenfalls kann eine natürliche oder juristische Person erhebliche materielle oder immaterielle Schäden erleiden.

Die erste Meldung muss unverzüglich, jedoch spätestens innerhalb von 24 Stunden erfolgen. Relevant für die Frist ist der Zeitpunkt, zu welchem Sie Kenntnis über diesen Vorfall erlangt haben. Zudem ist gefordert, bei der Erstmeldung auch anzugeben, ob es sich um eine böswillige Handlung handelt oder ob der Vorfall grenzüberschreitende Auswirkungen haben könnte.

Update der unverzüglichen Meldung

Sollte bei der Erstmeldung noch keine Bewertung möglich sein, muss innerhalb von 72 Stunden eine erste Bewertung des erheblichen Sicherheitsvorfalls getätigt werden. Dabei ist der Schweregrad und seine Auswirkungen anzugeben.

Abschlussmeldung

Das NIS2 Umsetzungsgesetz fordert spätestens nach einem Monat der Kenntniserlangung des Vorfalls eine Abschlussmeldung. Diese beinhaltet eine ausführliche Beschreibung des Vorfalls und der Auswirkungen, Angaben zur Bedrohung und der zugrundeliegenden Ursachen mit Einschätzung des auslösenden Ereignisses. Natürlich ist auch wichtig anzugeben, welche Maßnahmen durch den Vorfall eingeleitet wurden.

Hat der Vorfall grenzüberschreitende Auswirkungen gehabt, dann ist dies ebenfalls zu nennen.

Betreiber kritischer Anlagen unterliegen weiteren Verpflichtungen bei der Meldung des Vorfalls.

Wie genau das Meldeverfahren aussehen wird, entscheidet das Bundesamt.

Registrierungspflicht

Die unter das NIS2 Umsetzungsgesetz fallenden Unternehmen müssen sich beim Bundesamt mit definierten Informationen melden. Die Meldung muss spätestens innerhalb von drei Monaten erfolgen, nachdem sie unter diese Vorgaben fallen. Wo und wie die Registrierung erfolgen wird, steht zum aktuellen Zeitpunkt noch nicht fest.

Letztendlich werden allgemeine Informationen aus dem Handelsregister gefordert mit aktuellen Kontaktdaten und auch IP-Adressbereichen.

Bei der Registrierung wird die Organisation einem Teilsektor aus Anlage 1 oder Anlage 2 des NIS2UmsuCG zugeordnet. Hier wird auch festgehalten ob es sich um eine besonders wichtige oder wichtige Einrichtung handelt oder den Betreiber einer kritischen Infrastruktur. Zusätzlich wird abgefragt, in welchen Mitgliedsstaaten die Einrichtung ihren Dienst erbringt.

Pflichten des Geschäftsleiters besonders wichtiger und wichtiger Einrichtungen

Die Maßnahmen, die nach § 30 NIS2UmsuCG umgesetzt werden müssen, müssen natürlich auch von der Geschäftsleitung für die Umsetzung freigegeben werden. Dies wird in § 38 Absatz 1 des NIS2UmsuCG nochmal explizit festgehalten.

Mit dem § 38 Absatz 3 NIS2UmsuCG wird der Geschäftsleiter sogar zur Weiterbildung verpflichtet. In den einschlägigen Normen muss die Leitung die Ressourcen freigeben, dass sich eine Stelle / Funktion um das Thema Cybersecurity oder ISMS kümmert. Diese Stelle ist in der Regel eine Stabstelle, die direkt zur Leitung berichtet. Im NIS2 Umsetzungsgesetz ist dies anders geregelt. Der Geschäftsleiter selbst muss diese Schulungen durchführen, um ausreichend Know-How zur Erkennung und Bewertung von Risiken zu haben und Risikomanagementpraktiken im Bereich Cybersecurity zu erwerben.

Nachweispflichten für Betreiber kritischer Anlagen

Wohl eine der spannendsten Fragen ist die zur Nachweispflicht. Es ist davon auszugehen, dass nicht gleich nach Beginn der Inkraftsetzung die Nachweise vom BSI eingefordert werden.

Der Nachweis kann (wie es aussieht) in Form von

- Sicherheitsaudits

- Prüfungen

- Zertifizierungen

erfolgen. Welche Audits, Prüfungen oder Zertifizierungen hier eingereicht werden können, ist nicht weiter spezifiziert. Daher sehen wir das als Vorteil, wenn keine expliziten Vorgaben zur Erbringung des Nachweises zu finden sind.

Auf Seite 112 des Referentenentwurfs heißt es:

Auf Basis der bisherigen Vollzugspraxis schätzt das Bundesministerium des Innern und für Heimat (BMI), dass das BSI pro Jahr von rund 24 (besonders) wichtigen Einrichtungen Nachweise verlangen wird.

Dringende Empfehlung für die Nachweispflicht

Auch wenn es dem deutschen Stereotyp entspricht, gleich mit 120 % zu starten, raten wir Ihnen, klein anzufangen. Es muss nicht gleich das perfekte ISMS sein. Reduzieren Sie die Hürde bei der Umsetzung und starten Sie klein mit dem Risikomanagement. Damit haben Sie zum einen den ersten Schritt getan und zum anderen auch einen ersten Nachweis, dass Sie mit der Umsetzung beschäftigt sind.

Und, wie schon oben erwähnt: Das Risikomanagement – wenn es sinnvoll gemacht wird – ist kein Papiertiger, sondern ein extrem hilfreiches Instrument im Umgang mit Cyberrisiken.

Werkstattgespräch – Diskussionspapier des BMI für wirtschaftsbezogene Regelungen zur Umsetzung der NIS-2-RL

Auf den Referentenwurf gab es 37 schriftliche Stellungnahmen von Verbänden und Institutionen. Diese wurden Ende Oktober 2023 mit dem BMI diskutiert. Aus den Anmerkungen ergaben sich teilweise weitere Handlungsbedarfe. Wesentliche, sich hier auf den Inhalt beziehende Punkte, greife ich auf. Das komplette Diskussionspapier können Sie hier ansehen.

- Teilweise werden Begriffe, die im Gesetz verwendet werden, noch weiter definiert. Zum Beispiel der (aus unserer Sicht schöne) Begriff Cyberhygiene bedarf weiterer Klarstellung.

- Besonders wichtige Einrichtungen aufgrund des Betriebs einer kritischen Anlage sollten nur im Bereich dieser kritischen Anlage dem Gesetz unterliegen.

- Diese Einschränkung, dass nur der betroffene Bereich dem NIS2UmsuCG unterliegt und nicht das ganze Unternehmen oder die ganze Einrichtung, wird über alle betroffenen Sektoren ausgeweitet.

- Zusätzlicher Bewertungsfaktor der Kritikalität zur Kategorisierung in besonders wichtigen Einrichtung wird mit einbezogen.

- Klarstellung, dass eine Melde- und Registrierungspflicht erst erfolgen kann, wenn diese Möglichkeiten vom Bund geschaffen wurden.

- Nachweispflichten für alle betroffenen Unternehmen erst frühestens drei Jahre nach Inkrafttreten des Gesetzes.

- Vermeidung unnötiger Nachweispflichten.

- …

Aus Cybersicherheit wird Informationssicherheit

Update im 5. Referentenentwurf:

Auch wenn es für den Inhalt unwesentlich ist, freut es mich persönlich ganz besonders, dass sich der Gesetzgeber in §43 beim Managementsystem für den Begriff Informationssicherheit anstatt Cybersicherheit entschieden hat. Man kann es eben nicht gleich setzen. Die Umsetzung der NIS-2 Anforderungen kann man mit einem Informationssicherheitsmanagementsystem erfüllen. Nicht aber mit reinen Maßnahmen zur Cybersicherheit. Ich weiß, es ist vielleicht für den einen oder anderen eine Haarspalterei.

Was sind Ihre nächsten Schritte bei der Umsetzung der Anforderungen?

Sie wissen bereits, dass Sie in den Anwendungsbereich des Gesetzes fallen? Auch wenn noch Zeit ist, bis der erste Nachweis zu erbringen ist, sollten Sie sich mit dem Thema auseinander setzen.

- Wo stehen Sie aktuell? Lassen Sie eine GAP Analyse nach einem ISMS Standard durchführen.

- Ermitteln Sie aus dem Ergebnis der GAP Analyse Ihre weiteren To-dos, um ein ISMS umzusetzen.

- Planen Sie das Projekt und holen Sie sich ein erfahrenes Expertenteam an die Seite.

Sie kennen unsere Expertise in diesem Bereich. Wir stehen Ihnen gerne mit Rat und Tat zur Seite. Buchen Sie ein unverbindliches Erstgespräch oder stellen Sie eine unverbindliche Anfrage.

Schreiben Sie auch gerne einen Kommentar zu diesem Artikel.