IT-Security Monitoring oder Cyber Security Monitoring hört sich erst mal schwerfällig und kompliziert an. Unser Ziel bei der Datenbeschützerin ist es, Ihnen komplizierte Dinge einfach zu erklären. Daher geht es in diesem Beitrag darum, Ihnen einen 360°-Blick auf das Thema der Überwachung Ihrer IT-Sicherheit zu geben – und das verständlich.

In Zeiten zunehmender digitaler Bedrohungen ist es für Unternehmen unerlässlich, angemessene Maßnahmen zur IT-Sicherheitsüberwachung zu ergreifen. Das IT-Security Monitoring von Systemen und Infrastrukturen spielt dabei eine entscheidende Rolle, wenn es darum geht, die Leistung zu optimieren, Probleme frühzeitig zu erkennen und Ausfallzeiten zu minimieren.

In diesem Beitrag werden wir verschiedene Arten des Monitorings, wichtige Metriken und Monitoring-Tools beleuchten.

Wenn Sie als Entscheider die Sicherheit Ihres Unternehmens gewährleisten möchten, sind einfache, aber zielführende IT-Security Monitoring Maßnahmen unerlässlich. Bitte berücksichtigen Sie, dass dieser Artikel auf die Basics eingeht und keinen Handlungsleitfaden für erfahrende Admins in großen Unternehmen darstellt.

Inhaltsverzeichnis

Auf den Punkt gebracht: IT-Security Monitoring

- IT-Security Monitoring ist wichtig, um Ihr gesetztes Sicherheitsniveau im Blick zu behalten.

- Verfügbarkeit, Auslastung, Reaktionszeit und Störungsrate sind wichtige Metriken, die Sie im Blick behalten sollten.

- „Normales“ IT-Monitoring bildet einen wichtigen Grundstein für ein erfolgreiches Cybersecurity Monitoring.

- Wenn Sie Ihr Monitoring im Griff haben, also Ihre Schwerpunkte identifiziert haben, sollten Sie die Überwachung auf Dauer automatisieren, soweit möglich.

Wenn Sie sich mit dem Begriff des Cybersecurity Monitorings beschäftigen, sind sie schnell bei sogenannten SOCs. Das sind Security Operations Center, also in der Regel externe Instanzen, die die Sicherheit in vielen Aspekten und vor allem an vielen Stellen Ihres Unternehmens überwachen und einschreiten, wenn es kritisch werden könnte.

Um diese Art des Monitorings durch ein SOC möchte ich in diesem Beitrag aber nicht eingehen.

Warum?

SOCs und das, was sie leisten, sind toll. Verstehen Sie meine Intention bitte nicht falsch. Meine Erkenntnis aus vielen Projekten im Bereich der Informationssicherheit ist die, dass viele Unternehmen im Mittelstand relativ wenig in Sachen Monitoring machen. Grundlegendes Server- und Netzwerkmonitoring wird meistens betrieben – mehr aber auch nicht.

Natürlich können Sie gleich auf das große Paket gehen und ein externes SOC beauftragen. Bevor Sie diesen Schritt gehen, würde ich Ihnen empfehlen, erst mal ein Gefühl für Ihr Cybersecurity Monitoring zu bekommen und grundlegende Überwachungen selbst durchzuführen.

Dann merken Sie bald selbst, was für Sie machbar ist, was Sie automatisieren können und was Sie vielleicht tatsächlich outsourcen können. Aber immerhin haben Sie dann ein Verständnis für Ihr IT-Security Monitoring erhalten und können Bedrohungen teilweise auch besser in deren Eintrittswahrscheinlichkeit einschätzen.

Aus diesem Grund möchte ich Ihnen in diesem Beitrag einfache Möglichkeiten aufzeigen, wie Sie selbst grundlegende Security Funktionen Ihrer IT-Infrastruktur überwachen können.

Was bedeutet Monitoring?

Auf die lateinischen Wörtern „monere“ oder „monitor“, also „warnen“, „erinnern“ lässt sich das Wort Monitoring zurückführen. Das heißt, es gibt Schranken oder Eckpfeiler (wenn man sich bildlich eine Straße vorstellt), die man im Blick behalten sollte. Überschreitet man eine solche Schranke, möchte man eine Warnung erhalten, um darauf reagieren zu können.

Sicherlich kennen Sie das aus dem Fahrzeug, wenn Ihr Parkassistent erst langsam und dann hektisch zu piepen beginnt, sobald Sie zu nahe an ein anderes Objekt fahren. Mit IT-Security Monitoring oder allgemein im IT-Bereich, meint man ein Überwachungssystem, das so getrimmt ist, Abweichungen zu erkennen, die in Sicherheitsvorfällen resultieren können.

Warum braucht man IT-Security Monitoring überhaupt?

Ihr Unternehmen hat ein Niveau für die Informationssicherheit definiert. Das sind die Eckpfeiler und Schranken auf Ihrer Unternehmensstraße. Ein paar Beispiele:

- Nur berechtige Personen dürfen sich in das Unternehmensnetzwerk einwählen.

- Der Versand von vertraulichen Informationen darf nur verschlüsselt erfolgen.

- Die Ausfallzeiten Ihres Onlineshops dürfen 2 Stunden am Stück, maximal 2x pro Jahr nicht überschreiten.

- Phishing-Links dürfen nicht zum Ziel des Angreifers führen.

- …

Diese Auswahl ist kreuz und quer und soll Ihnen ein grobes Gefühl vermitteln, was wir eigentlich überwachen und beobachten möchten.

Ein Verstoß gegen diese Eckpfeiler (Ziele, Vorgaben) kann im schlimmsten Fall schwere Konsequenzen für Ihr Unternehmen haben. Finanzielle Verluste oder Reputationsschaden, Verlust von Kunden… all das sind Konsequenzen, die durch Sicherheitsvorfälle resultieren können. Damit Sie diese Vorfälle so gut wie möglich vermeiden, sollten Sie ein IT-Security Monitoring betreiben.

Der Vollständigkeit halber sei gesagt, dass vieles im „normalen IT Monitoring“ auch bereits zur Überwachung Ihrer Sicherheit dient. Aus diesem Grund verschmilzt im folgenden Beitrag auch das IT-Security Monitoring mit der allgemeinen Überwachung von IT-Systemen. Nicht immer ist das eindeutig zu trennen.

IT Monitoring im Allgemeinen

Monitoring ist ein wesentlicher Bestandteil der IT-System- und Infrastrukturverwaltung, da es dazu beiträgt,

- die Systemleistung zu optimieren,

- Probleme frühzeitig zu erkennen und

- Ausfallzeiten zu minimieren.

Durch kontinuierliches Monitoring können Unternehmen potenzielle Schwachstellen identifizieren und entsprechende Maßnahmen ergreifen, bevor es zu größeren Problemen kommt. Ein einfaches Beispiel ist die Überwachung der Auslastung von Festplattenkapazitäten. Im Monitoring definiert man beispielsweise eine Grenze von 80% als Schwellwert zur Warnung. Werden so viele Daten auf das Medium gespeichert, dass nur noch 20% der Platte frei sind, wird eine Warnung an die IT-Admins ausgegeben. Damit sind sie frühzeitig informiert, dass die Größe der Platte erweitert werden muss, bevor ein Beschreiben nicht mehr möglich ist und es zu Ausfällen kommt.

Ein paar Klassiker

Ohne in die Tiefe zu gehen, hier ein paar allgemeine Fakten, die es sich lohnt im Blick zu behalten:

- Letzte Anmeldung eines Users / eines Geräts am Netzwerk

- Letzter Neustart von Geräten

- Installierte Software und deren Versionen

- Stichproben oder Top-Internetseiten, die aufgerufen wurden (ohne Personenbezug)

It’s all about risk!

Das Monitoring ist letztendlich eine Maßnahme zur Risikominimierung. Man führt Aktionen durch, um Bedrohungen, die zu einem Schaden für das Unternehmen führen können, frühzeitig zu erkennen und darauf zu reagieren. Das ist die Betrachtung aus der Vogelperspektive.

Im Einzelfall ist jedes Ereignis, jede Warnung, die im Monitoring ausgespuckt wird, eine individuelle Risikobetrachtung.

- Handelt es sich um ein False positive?

- Kann man noch ein paar Tage warten, bis man aktiv wird?

- Wie groß sind die Auswirkungen, wenn der Dienst ausfällt?

Diese und ähnliche Fragen betrachtet man indirekt bei jedem Ereignis, welches durch die Überwachung gemeldet wird.

Welche Risiken können durch mangelnde IT-Sicherheitsüberwachung entstehen?

Mangelndes IT-Security Monitoring kann zu einer Reihe von Risiken führen und negativen Auswirkungen auf Unternehmen haben. Hier sind einige der wichtigsten Risiken:

1. Datenverlust: Ohne ausreichende Überwachung kann es zu Datenverlusten kommen, sei es durch menschliche Fehler, technische Probleme oder gezielte Angriffe. Dies kann zu erheblichen finanziellen Verlusten, Reputationsschäden und rechtlichen Konsequenzen führen.

2. Cyberangriffe: Ohne eine effektive Überwachung können Unternehmen anfällig für Cyberangriffe sein. Hacker und Angreifer nutzen ständig neue Methoden, um Schwachstellen auszunutzen und in Unternehmensnetzwerke einzudringen. Durch eine kontinuierliche Überwachung können verdächtige Aktivitäten frühzeitig erkannt und entsprechende Gegenmaßnahmen ergriffen werden.

3. Ausfallzeiten: IT-Systeme und Infrastrukturen können aufgrund von technischen Problemen oder Sicherheitsvorfällen ausfallen. Ohne Überwachung kann es länger dauern, bis solche Probleme erkannt und behoben werden. Dies führt zu kostspieligen Ausfallzeiten, Produktivitätsverlusten

Verschiedene Arten des Monitorings

Es gibt verschiedene Arten des Monitorings, die alle ihre eigenen Schwerpunkte und Bedeutungen haben.

Netzwerkmonitoring

Netzwerkmonitoring ist ein entscheidender Bestandteil des IT-Managements. Sein Hauptzweck besteht darin, die Funktionstüchtigkeit und Verfügbarkeit von IT-Netzwerken zu gewährleisten. Es überwacht alle Netzwerkkomponenten – Server, Router, Switches und andere verbundene Geräte. Bei aufkommenden Funktionsstörungen oder Ausfällen alarmiert das Netzwerkmonitoring-System die Administratoren, so dass sie schnell reagieren und Problemumgehungen oder Lösungen implementieren können.

Ein weit verbreitetes Ziel des Netzwerkmonitorings besteht darin, eine konstante Netzwerkverfügbarkeit zu gewährleisten. Hier haben wir auch gleich wieder die Verbindung zur Informationssicherheit mit dem Grundwert „Verfügbarkeit“. Das heißt, ein Ausfall wäre als Sicherheitsvorfall zu bewerten, da Geschäftsprozesse dadurch unterbrochen werden.

Zusätzlich dient das Netzwerkmonitoring zur Optimierung der Netzwerkleistung. Es ermöglicht den IT-Teams, Engpässe zu identifizieren und Kapazitätsprobleme zu lösen, bevor sie den Betrieb beeinträchtigen. Es bietet auch nützliche Daten für die strategische Planung, wie zum Beispiel Netzwerkupgrades oder Erweiterungen.

Kurz gesagt, ohne ein zuverlässiges Netzwerkmonitoring würde die IT-Infrastruktur in Unternehmen höchstwahrscheinlich aufgrund von Fehlern, Ausfällen und ineffizienten Prozessen zusammenbrechen. In diesem Sinne ist das Netzwerkmonitoring unerlässlich, um den reibungslosen Ablauf des Geschäftsbetriebs sicherzustellen.

Servermonitoring

Servermonitoring ist eine Schlüsselaufgabe in der IT-Welt. Sein Hauptziel besteht darin, die Funktionalität und Leistung von Servern kontinuierlich zu überprüfen und sicherzustellen, dass sie optimal arbeiten. Der Leser erkennt wieder den Bezug zur Verfügbarkeit als Grundwert der Informationssicherheit.

Es erlaubt Administratoren, den Zustand ihrer Serverhardware und -software zu überwachen, um mögliche Probleme zu erkennen und schnelle Lösungen zu finden, bevor diese das Unternehmen beeinträchtigen. Serverüberwachung hilft auch, Anomalien in den Server-Leistungsmetriken rechtzeitig zu erkennen. Dies kann zur Vorhersage von potenziellen Ausfällen und zur Durchführung von vorbeugenden Wartungen hilfreich sein.

Anomalien können im Netzwerk aber auch auf den Abfluss von großen Datenmengen hindeuten.

Schließlich bietet Servermonitoring auch nützliche Daten für strategische Entscheidungen wie Server-Upgrades oder Kapazitätserweiterungen. Das ultimative Ziel ist es, sicherzustellen, dass Serververfügbarkeit und -leistung immer auf dem Niveau sind, das ein Unternehmen zur Erfüllung seiner Geschäftsanforderungen benötigt.

Anwendungs- und Datenbankmonitoring

Anwendungs- und Datenbankmonitoring sind fundamentale Aspekte der IT-Verwaltung. Ihr Hauptziel besteht wie bei den Servern darin, die Leistung und Funktionsfähigkeit von Anwendungen und Datenbanken kontinuierlich zu beobachten und zu verbessern.

Anwendungsmonitoring ermöglicht es den Administratoren, die Verfügbarkeit, Antwortzeit und Leistung einer Anwendung zu verfolgen. Es kann dabei helfen, auftretende Probleme frühzeitig zu erkennen und zu beheben, um Ausfallzeiten zu minimieren. Dies ist im Kontext der Informationssicherheit von Bedeutung, da ein stabiles und gut funktionierendes System weitaus weniger anfällig für potenzielle Angriffe ist.

Datenbankmonitoring hingegen bezieht sich auf die Überwachung der Leistung, Verfügbarkeit und Gesundheit der Datenbanken eines Systems. Es hilft, Engpässe und potenzielle Probleme zu identifizieren, die die Datenintegrität oder den Zugriff auf Daten gefährden könnten. Im Hinblick auf die Informationssicherheit ist dies äußerst wichtig, da Datenbanken oft sensible und wertvolle Informationen enthalten. Ein wirksames Datenbankmonitoring kann dazu beitragen, Datenlecks, unberechtigte Zugriffe und andere Sicherheitsverletzungen zu verhindern.

Zusammenfassend ist das Monitoring von Anwendungen und Datenbanken ein wesentlicher Faktor für die Aufrechterhaltung der Betriebseffizienz und der Informationssicherheit. Es ermöglicht IT-Teams, auf mögliche Störungen proaktiv zu reagieren und notwendige Maßnahmen zu ergreifen, um die Sicherheit und Integrität der Systeme zu gewährleisten.

IT-Security Monitoring

Die gerade genannten Arten des Cybersecurity Monitoring spielen alle mit ins IT-Security Monitoring ein und leisten ihren Beitrag.

Zusätzlich sollten Sie aber außer dem Blick auf die Verfügbarkeit der Dienste einen ganz konkreten Blick auf die Überwachung der Sicherheit haben.

Wichtige Metriken

Um die Leistung, Verfügbarkeit und Vertraulichkeit von Systemen und Infrastrukturen zu messen, gibt es verschiedene Metriken, die von Bedeutung sind. Dazu gehören unter anderem die Auslastung von Ressourcen wie CPU, Speicher und Netzwerk, die Antwortzeiten von Anwendungen, die Anzahl der fehlerhaften Anfragen oder Transaktionen sowie die Verfügbarkeit der Systeme. Mit Blick auf die Cybersecurity interessiert uns aber auch ein potentieller Angriff oder Datenabfluss.

Indem Unternehmen diese Metriken kontinuierlich überwachen, können sie potenzielle Probleme frühzeitig erkennen und entsprechende Maßnahmen ergreifen.

1. Verfügbarkeit: Die Zeitspanne, in der ein System oder eine Infrastruktur ohne Ausfallzeiten betriebsbereit ist.

2. Auslastung: Die Nutzung von Ressourcen wie CPU, Speicher und Bandbreite, um Engpässe oder Überlastungen zu erkennen.

3. Reaktionszeit: Die Zeit, die benötigt wird, um auf Anfragen oder Ereignisse zu reagieren.

4. Fehler- und Störungsrate: Die Anzahl der aufgetretenen Fehler oder Störungen im Verhältnis zur Gesamtzahl der Operationen.

IT-Security Monitoring Tools

Es gibt eine Vielzahl von Monitoring-Tools auf dem Markt, die Unternehmen bei der Überwachung ihrer Systeme und Infrastrukturen unterstützen können. Sie wissen ja, dass wir selten Produktempfehlungen geben.

Viel mehr ist es mir ein Anliegen, Ihnen Tools im Sinne von Werkzeugen an die Hand zu geben, mit denen Sie ein Grundverständnis für ein Basic IT-Security Monitoring erhalten. Für die meisten dieser Anregungen brauchen Sie keine zusätzliche Software.

Bevor Sie an das Einführen einer Software für das Monitoring denken, sollten Sie sich erst einen Überblick verschaffen, was Sie eigentlich überwachen möchten.

Nicht jede dieser vorgeschlagenen Cybersecurity Monitoring Tools ist vielleicht das richtige für Sie. Nehmen Sie sie einfach auf, als Idee oder Gedankenanreiz. Wichtig ist für Sie immer der risikobasierte Ansatz. Setzen Sie Ihr IT-Security Monitoring darauf an, wo Sie die größten Risiken minimieren können.

IT-Security Monitoring in Microsoft 365

- Überprüfung der Sicherheitsprotokolle: Bei Microsoft 365 werden regelmäßig Sicherheitsprotokolle erstellt, die Informationen über verschiedene Aktivitäten innerhalb des Systems enthalten. Sie als Administrator sollten diese Protokolle regelmäßig überprüfen, um nach Anomalien oder verdächtigen Aktivitäten zu suchen.

- Einrichtung und Verwaltung von Sicherheitswarnungen: Microsoft 365 bietet die Möglichkeit, automatische Sicherheitswarnungen einzurichten. Diese Warnungen können bei bestimmten Ereignissen, wie zum Beispiel ungewöhnlichen Anmeldeversuchen oder Veränderungen an wichtigen Einstellungen, eine Benachrichtigung senden.

- Aktualisierung und Überprüfung von Sicherheitseinstellungen: Der Administrator sollte regelmäßig die Sicherheitseinstellungen überprüfen und aktualisieren, um sicherzustellen, dass sie den aktuellen Best Practices entsprechen. Dies könnte beispielsweise das Einrichten von Zwei-Faktor-Authentifizierung oder das Einschränken des Zugriffs auf bestimmte Teile des Systems beinhalten.

Melden Sie sich bei Ihrem Microsoft 365-Konto an. Stellen Sie sicher, dass Sie über Administratorberechtigungen verfügen, da nur Administratoren auf die Sicherheitsprotokolle zugreifen können.

Nachdem Sie sich angemeldet haben, navigieren Sie zum Microsoft 365 Security & Compliance Center. Dies kann in der Regel über das Haupt-Dashboard von Microsoft 365 oder über die Administrator-Tools erreicht werden.

Im Security & Compliance Center finden Sie eine Option zum Überwachen oder zu den Überwachungsprotokollen. Sobald Sie auf die Überwachungsprotokolle zugegriffen haben, können Sie durch die verschiedenen verfügbaren Protokolle blättern oder spezifische Protokolle suchen.

Mit Microsoft 365 haben Sie übrigens die Möglichkeit mit PowerShell viele der genannten (und weitere) Themen individuell zu automatisieren.

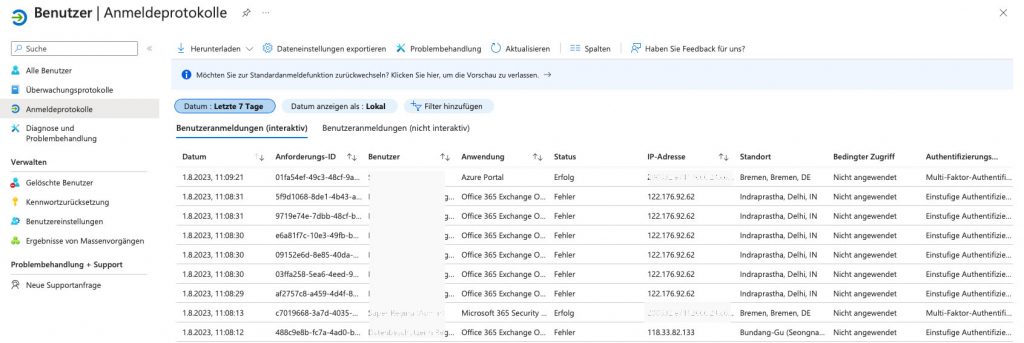

Erfolgreiche Anmeldungen und Anmeldeversuche

Vor allem bei Cloud Systemen werden Sie eine Vielzahl an Anmeldeversuchen registrieren, die über öffentliche Anmeldemasken auf gut Glück ihr Glück versuchen.

Es lohnt sich, hin und wieder einen Blick auf darauf zu werfen. Spätestens, wenn Sie sehen, wie viele Anmeldeversuche von nicht berechtigten Personen an Ihrem Tenant rein möchten, sind Sie froh, dass Sie komplexe Passwörter und / oder Multifaktor Authentifizierung verwenden.

Nachfolgend ein Bild, wie das zum Beispiel in Microsoft 365 aussehen könnte. Ähnliche Informationen finden Sie bei den meisten Cloud-Diensten, wenn auch nicht optisch so dargestellt. Häufig müssen Sie Text-Logfiles nach erfolgreicher Anmeldung filtern, um zum selben Ergebnis zu gelangen.

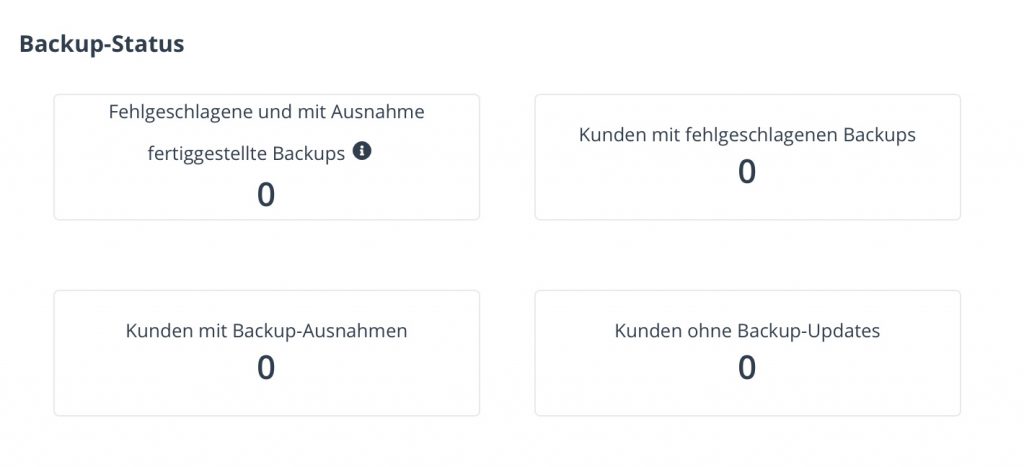

Monitoring des Backups

Eine relativ einfache Überwachung, aber doch so wichtig.

Blicken Sie täglich auf die Erledigung der Backup-Jobs. Viele Admins haben sich eine E-Mail Benachrichtigung eingerichtet, wenn ein Backup auf Fehler läuft, um sofort an der kritischen Stelle nach den Ursachen sehen zu können.

Wir nutzen für uns und teilweise für Kunden AvePoint Backup für Cloud Speicher. Sind Sie noch auf der Suche nach einer guten Backup-Lösung für Ihren Cloud Speicher? Dann kontaktieren Sie uns doch gerne unverbindlich. AvePoint kann übrigens alle Services von Microsoft 365 im Backup berücksichtigen: Teams, OneDrive, SharePoint, Exchange…

Erlauben Sie mir an dieser Stelle noch eine kleine Werbung. Als AvePoint Partner bieten wir Ihnen nicht nur eine Cloud Backuplösung an, sondern auch weitere AvePoint Services. Wir freuen uns, wenn Sie dazu mit uns ins Gespräch kommen.

Firewall Monitoring

Spricht man über Cybersecurity Monitoring ist das Tor zum Internet, also die Firewall eine zentrale Komponente, die es gilt, im Blick zu behalten. Ein paar Anregungen für einen Blick auf die Firewall:

Geblockte Verbindungen an der Firewall

Hier wird die Zahl wohl relativ hoch sein, da Sie schnell eine hohe Anzahl an „Angreifern“ identifizieren werden. Dies sind meistens automatisierte Bots. Sie suchen nach bekannten Schwachstellen oder Regeln, die ihnen eine Lücke aufzeigen und einen Zugriff möglich machen könnten.

Unter dieser Vielzahl an potentiellen Angriffen diejenigen herauszufiltern, die wirklich ein Risiko darstellen, wird manuell schwierig. Letztendlich brauchen Sie eine automatisierte Klassifikation der Angriffe nach Risiko.

Traffic Überwachung

Wenn Sie regelmäßig einen Blick auf Ihr Gateway werfen, haben Sie ein Gespür für die Datenmengen, die vom internen ins externe Netz gehen und umgekehrt. Wenn dieser Traffic nun ungeplant stark abweicht, könnte das auf einen Angriff oder Abfluss von Informationen hindeuten, dem Sie nachgehen sollten.

Erfolgreiche Anmeldungen

Wie schon oben beschrieben, sind die erfolgreichen Anmeldungen oder Einwahlen per VPN im Blick zu behalten. Interessant ist vor allem der Standort, von wo die Einwahl herkam und auch die Uhrzeit. Haben Sie nicht gerade Mitarbeiter, die von einem anderen Kontinent aus arbeiten, sind Einwahlen und Zugriffe weit außerhalb der Standardarbeitszeiten mit Vorsicht zu betrachten.

Regelwerk an der Firewall im Blick behalten

Ein Werkzeug, das Sie nicht täglich im Blick haben sollten. Aber mindestens halbjährlich sollten Sie Ihr Regelwerk an der Firewall prüfen. Gibt es Regeln, die schon lange nicht mehr benutzt wurden? Dann bietet es sich an, diese erst einmal zu sperren. Wenn ein halbes Jahr später noch immer niemand diese Regel benötigt hat, können Sie sie wohl getrost löschen.

Zugriffe von Externen über Ihre Firewall sollten Sie mit Ablaufdatum terminieren. Damit vermeiden Sie, dass externe Zugänge zu lange geöffnet bleiben, obwohl diese gar nicht mehr benötigt werden.

Berechtigungsprüfungen

Jeder ISMS Katalog, egal ob ISO 27001 oder VDA ISA, beinhaltet eine oder mehrere Controls zur Berechtigungsprüfung.

In der idealen Welt der IT-Administration werden Berechtigungen für Laufwerke oder Anwendungen per Ticket (Change) beantragt, vom Verantwortlichen genehmigt und durch die IT umgesetzt. Ebenso werden die Rechte auch wieder per Change entzogen.

An dieser Stelle ein wichtiger Hinweis: Ist Ihre Organisation auch noch so klein, bitte vergeben Sie die Berechtigungen immer in Rollen und nicht als Einzelberechtigungen. Das erleichtert Ihnen auch das anschließende Monitoring.

Wie so oft trennen sich Theorie und Praxis voneinander. Die Beantragung von Rechten funktioniert immer recht gut, weil ja jemand etwas möchte. Weniger gut funktioniert häufig der Entzug von Rechten. Dies stellt allerdings ein Risiko dar, wenn Personen zu viele Rechte haben oder Accounts existieren von Personen, die schon nicht mehr in der Abteilung oder gar im Unternehmen arbeiten.

Daher ist es wichtig, dass sie zum Beispiel halbjährlich prüfen, ob User und Rechte noch der notwendigen Praxis entsprechen. Diese Prüfung muss immer durch den Fachbereich erfolgen und kann nicht durch die IT bewertet werden. Am besten erhält die Fachabteilung eine Übersicht der zugeordneten Anwender und deren Rechte. Der Verantwortliche bestätigt die User und Rechte oder teilt notwendige Änderungen mit.

Weitere Cybersecurity Monitoring Tools

Die Liste lässt sich noch weiter schreiben, das ist uns allen klar. Gerne können Sie uns in den Kommentaren Ihre wichtigsten IT-Security Monitoring Tools und Techniken mitteilen. Wenn Sie einen speziellen Wunsch haben. können wir auch noch das Eine oder Andere ergänzen.

Automatisiertes Montoring

Automatisierte Überwachungssysteme sind ein wesentlicher Bestandteil eines effektiven Monitorings. Diese Systeme können kontinuierlich Daten sammeln und analysieren, um potenzielle Probleme frühzeitig zu erkennen. Sie können auch automatisch Benachrichtigungen an Administratoren senden, wenn bestimmte Schwellenwerte überschritten werden. Dadurch wird die Effizienz gesteigert und menschliche Fehler reduziert.

Kennzahlen zur Überwachung der Cybersecurity

Kennzahlen oder Indikatoren im Bereich der Cybersicherheit sind nett und manchmal hilfreich. In der Praxis sollten sie aber hauptsächlich unterstützend zum IT-Security Monitoring sein. Wie der Name schon sagt, sind sie ein Indikator, also Richtungsweiser, ob Sie in die richtige Richtung unterwegs sind.

Sind Trends erkennbar oder gibt es einzelne Ausrutscher? Kennzahlen und Indikatoren sind eher mittel- oder langfristige Werkzeuge. IT-Security Monitoring im Gegensatz ist immer ein Blick auf den Ist-Stand Ihrer Landschaft. Nichtsdestotrotz sollten Sie ein allgemeines Set an Kennzahlen für Ihr Unternehmen definieren.

Am Beispiel des Backup-Monitorings lässt sich der Unterschied schön zeigen. Im täglichen Backup-Status prüfen Sie, ob die Sicherung aller notwendigen Ressourcen erfolgreich verlief. Heißt aber, wenn es heute ok ist, muss es nicht morgen zwingend auch so sein.

Bei der Kennzahl Backup-Qualität blickt man rückwirkend auf die wöchentliche oder monatliche Entwicklung. Wie viele fehlerhafte Backups im Vergleich zur Anzahl aller Backups wurden identifiziert? Langfristig hat man darüber die Möglichkeit, Trends zur möglichen Verschlechterung der Qualität oder sogar Verbesserung zu identifizieren, was im täglichen Monitoring nur das Bauchgefühl des Admins wäre.

Verschlüsselungsrate

Anzahl verschlüsselter mobiler Geräte / Anzahl aller mobilen Geräte * 100%

Empfehlung: Gerade in Zeiten von einer hohen Anzahl an Personen, die remote arbeiten, ist es sinnvoll, die Verschlüsselung aller mobilen Geräte als Vorgabe zu definieren.

Backup

Diese Kennzahl müssen Sie an Ihre Backup-Umgebung anpassen. Haben Sie nur eine geringe Anzahl verschiedener Backups, können Sie ganz einfach:

Anzahl fehlerhafter Backups im letzten Monat / Anzahl aller Backups im Monat * 100% berechnen.

Wenn Sie allerdings viele verschiedene Backups für Datenbanken, Anwendungen, Laufwerke und so weiter haben, würde diese allgemeine Kennzahl nur sehr oberflächlich ausfallen und die eigentliche Information verwaschen. in diesem Fall sollten Sie die Kennzahl auf die verschiedenen Services herunterbrechen. Z.B. Qualität der Datenbankbackups, der VM-Backups….

Security Events und Security Incidents

Anzahl der Security Events und Security Incidents.

Das allein ist relativ nichtssagend. Interessanter wird es erst, wenn man einen Erfahrungswert hat und diese Indikatoren in verschiedene Klassen einteilen kann.

Wenn Sie mehrere Monate Ihre Security Events und Incidents erfasst haben, sollten Sie einen Blick auf die gesamte Liste werfen und verschiedene Klassen oder Kategorien bilden. Dann können Sie auch Kennzahlen pro Kategorie machen und bessere Aussagen dazu treffen.

Identifizieren Sie vielleicht eine relativ hohe Anzahl an Passwort-Resets oder verlorenen Mitarbeiter-Zutrittskarten? Egal, worum es sich handelt: Mit konkreteren Ansätzen können Sie bessere lessons Learned definieren und neue Maßnahmen prüfen, um diese Vorfälle zu reduzieren.

Kennzahlen, die zeitabhängig sind

- Anzahl der Tage, die es im Durchschnitt dauert, bis kritische Systemupdates durchgeführt wurden

- Durchschnittliche Zeit, bis auf einen Vorfall reagiert wurde

- Durchschnittliche Zeit, bis ein Vorfall behoben wurde

- Durchschnittliche Zeit, bis ein Vorfall identifiziert wurde (sofern dies in der Praxis messbar ist)

- …

Kennzahlen zu Dienstleistern

- Anzahl der Dienstleister mit gültiger ISMS Zertifizierung

- Anzahl der Vorfälle beim Dienstleister

- Reaktionszeiten des Dienstleisters (in Abgleich mit den SLAs)

- …

Mehr, mehr Kennzahlen?

Na ja, kann, aber kein Muss. Selbst beim VDA ISA oder im CMMI Modell sind Kennzahlen ein Weg, um einen höheren Reifegrad im Prozess zu erhalten. Das heißt, Kennzahlen sind eher eine Entwicklung Richtung Kür, nicht Pflicht.

Wichtig ist, dass Sie das IT-Security Monitoring im Griff haben. Dann lohnt es sich, auch über Kennzahlen nachzudenken, die sich mit Ihrer gewonnenen Erfahrung ableiten lassen. Kennzahlen, die tatsächlich aus der Praxis kommen, sind mehr wert als irgendwelche Zahlen, die Sie auf das Papier kritzeln, weil Sie irgendwo gelesen haben, das wäre gut.

IT-Security Monitoring: eine Zusammenfassung

Die Implementierung eines Cybersecurity Monitorings ist von entscheidender Bedeutung, um die Leistung und Verfügbarkeit von Systemen und Infrastrukturen zu optimieren, Probleme frühzeitig zu erkennen und Ausfallzeiten zu minimieren.

Darüber hinaus spielt die Sicherheitsüberwachung eine entscheidende Rolle bei der Gewährleistung des Schutzes von Systemen und Infrastrukturen vor Intrusionen und Angriffen. Die Implementierung von Überwachungsmaßnahmen sollte nicht als optionale Zusatzaufgabe definiert werden, sondern als zwingende Maßnahme in der IT-Administration.

Was bringt die Zukunft?

Einen Blick in die Glaskugel habe ich heute nicht. Wie in allen Bereichen der IT-Technik zeigt sich aber, dass die Vorgehensweise von nachvollziehbaren Algorithmen weicht. Es wird bereits jetzt an vielen Stellen mit Heuristik gearbeitet. Dadurch wird aus Erfahrung und Wahrscheinlichkeit eine Schlussfolgerung produziert, ob es sich z.B. um einen Angriff, einen Virus oder Malware handelt.

Natürlich darf auch das Schlagwort KI nicht fehlen. Systeme „lernen“, was Auffälligkeiten sind und schlagen dann Alarm.

Das manuelle Monitoring, wie es in diesem Beitrag beschrieben ist, ist natürlich nicht die Zukunft. Trotzdem ist es wichtig, die Abläufe zu verstehen, bevor man sie an einen Automatismus übergibt. Das ist jedenfalls meine persönliche Meinung.

Wie können wir Sie unterstützen?

Gerne unterstützen wir Sie bei der Implementierung von Maßnahmen, um ein gutes und vor allem ein für Ihr Unternehmen angepasstes, IT-Security Monitoring zu implementieren. Kontaktieren Sie uns ganz unverbindlich.

Natürlich freuen wir uns auch sehr, wenn Sie Ihre Erfahrungen zum IT-Security Monitoring mit uns in den Kommentaren teilen.