E-Mail Kommunikation ist schon so präsent in unserem täglichen Leben, dass wir uns überhaupt keine Gedanken mehr darüber machen.

Trotzdem ist es manchmal an der Zeit, Gewohnheiten in Frage zu stellen. Vor allem auch in Bezug auf E-Mail Sicherheit ist es wichtig, für das Unternehmen ein paar Grundregeln zu definieren.

Inhaltsverzeichnis

Auf den Punkt gebracht: E-Mail Kommunikation und E-Mail Sicherheit

- Organisatorische Regelungen und technische E-Mail Sicherheit müssen Hand in Hand gehen.

- Transportverschlüsselung heißt nicht, dass der Inhalt der E-Mail nicht durch Dritte eingesehen werden kann.

- Verschlüsselung schützt vor Verlust der Vertraulichkeit, Signatur stellt die Integrität sicher.

Wie können Gefahren und Risiken aus der E-Mail Kommunikation resultieren?

Inzwischen kennt der Großteil der Anwender das gefährliche Thema Phishing oder hat immerhin schon einmal davon gehört. Abgesehen von Phishing-Angriffen gibt es jedoch noch andere mögliche Bedrohungen bei der E-Mail Kommunikation.

Diese listen wir nachfolgend auf. Ganz wichtig: Die Aufzählung ist selbstverständlich nicht abschließend.

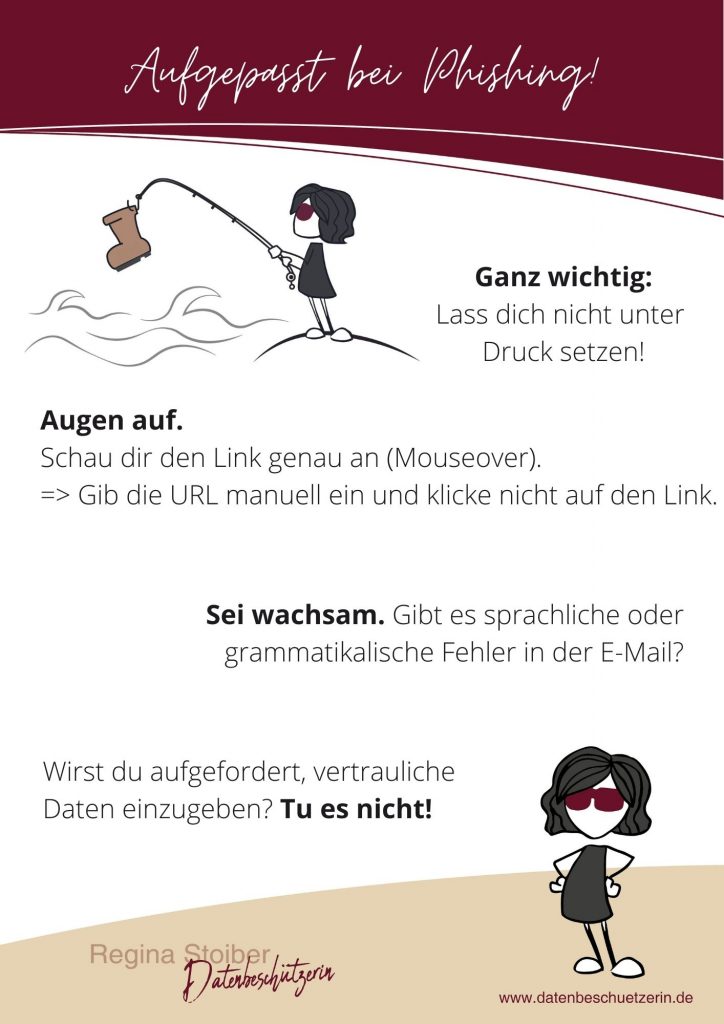

Phishing

Es werden E-Mails mit Links auf gefälschte Webseiten versendet. Klassiker sind unter anderem Webseiten von Banken oder auch zum Beispiel von Paypal. Sie werden in der E-Mail dazu aufgefordert, Ihre Zugangsdaten zu verifizieren (aus den verschiedensten Gründen…). Dazu müssten Sie nur dem Link folgen und sich einmal neu anmelden.

Beim Klick auf den Link wird Ihnen eine Seite präsentiert, die optisch vollkommen identisch zur richtigen Webseite ist. Daher ist die Erfolgsquote bei Phishing auch immer noch so hoch. Nur anhand der URL können Sie den Unterschied zur richtigen Seite feststellen.

Die eingegebenen Login-Daten werden durch die betrügerische Webseite gespeichert und für illegale Zwecke oder unberechtigte Abbuchungen / Überweisungen verwendet.

Malware / Schadsoftware

Nicht immer ist ein Link in einer E-Mail enthalten. Manchmal kann es sich auch um einen Anhang handeln. Der Text: „Wie besprochen, anbei erneut die noch zu bezahlende Rechnung.“ löst bei vielen den dringenden Impuls aus, die Datei im Anhang zu öffnen. Jeder möchte gerne wissen, welche Rechnung denn schon wieder nicht bezahlt wurde.

Erst kürzlich habe ich mich selbst bei dem Gedanken ertappt. Zum Glück hat die (Berufs-)Erfahrung gewonnen. Natürlich habe ich den Anhang nicht geöffnet. Auf den zweiten Blick stellt sich bei solchen Anhängen oftmals heraus, dass es sich um komprimierte oder ausführbare Dateien handelt, die alles im Bauch haben können, was Ihren Rechner schädigen kann.

CEO Fraud

E-Mails im Namen und unter der E-Mail Adresse des Chefs werden an Mitarbeiter geschickt, mit der Aufforderung, eine Aktion auszuführen.

Entweder wird als Absendername und E-Mail Adresse die Adresse des CEOs eingegeben oder (was noch schlimmer ist) die E-Mail kommt tatsächlich von dieser Person, da deren Account gehackt wurde. Auch dieser Fall ist uns bekannt.

Meistens werden Mitarbeiter der Finanzabteilung dazu aufgefordert, Geld an unbekannte Konten zu überweisen.

Offenlegung vertraulicher Informationen

Bei den obigen Beispielen ging es primär um Sabotage oder finanziellen Betrug. Bedrohungen per E-Mail können aber auch dazu führen, dass vertrauliche Informationen abgegriffen werden. Ursachen dafür gibt es mehrere:

- Die E-Mail Zugriffsdaten wurden unberechtigten Personen bekannt, die den Zugriff auf die Mails nun nutzen.

- Wichtige Inhalte wurden nicht verschlüsselt übermittelt und wurden von Unberechtigten eingesehen

- während der Übertragung

- im E-Mail Eingang des Empfängers

Natürlich gibt es noch weitere Angriffe und Bedrohungen. Im folgenden Beitrag wollen wir aber den Fokus auf die sichere Kommunikation setzen und was Sie als Unternehmen oder auch als Privatperson dafür tun können.

Sicherheit in der E-Mail Kommunikation

Man sagt ja gern, dass das Problem vor der Tastatur sitzt. Das ist grundsätzlich nicht falsch, aber nur die Hälfte der Wahrheit. Das höchste Maß an Sicherheit erhalten wir nur, wenn technische Maßnahmen und menschliches Handeln nahtlos ineinander greifen. Was würde die beste verriegelbare Haustüre für einen Mehrwert bringen, wenn sie sperrangelweit offen steht, während die Bewohner in Urlaub sind?

Genauso geht es uns im gesamten digitalen Bereich. Daher haben wir auch bei der E-Mail Sicherheit technische und organisatorische Maßnahmen, die es umzusetzen gilt.

E-Mail Verschlüsselung und E-Mail Signatur

Starten wir mit der Technik. Was genau bedeuten diese beiden Begriffe E-Mail Verschlüsselung und Signatur überhaupt?

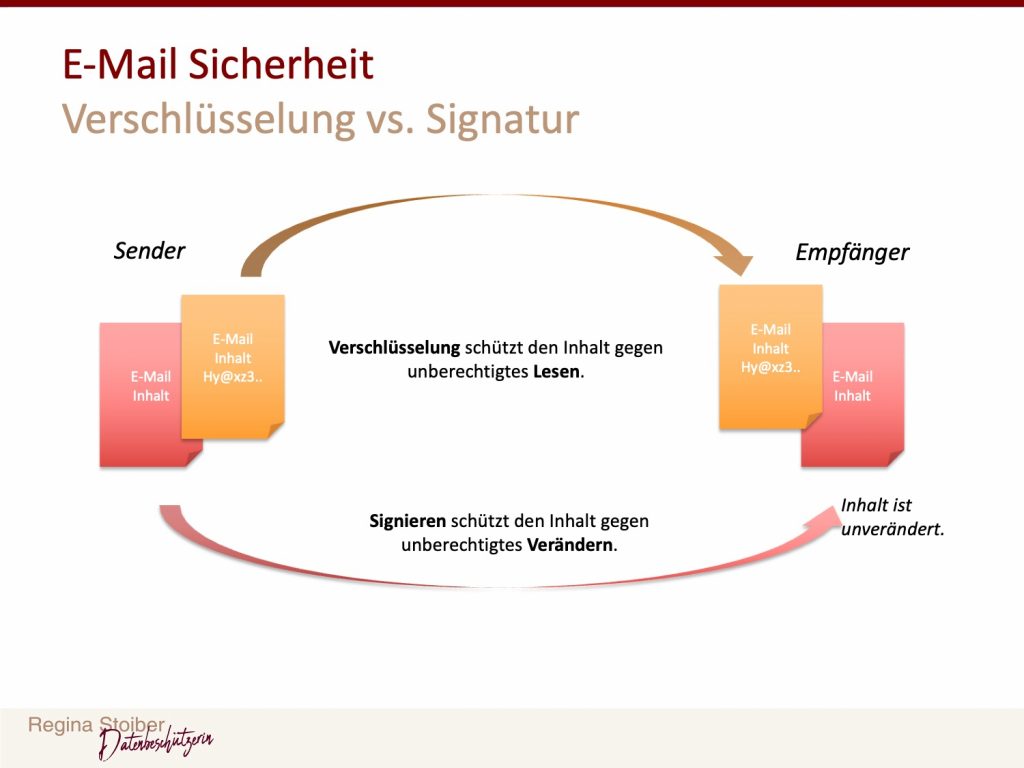

Die Verschlüsselung schützt den Inhalt der E-Mail. Es wird sichergestellt, dass die Vertraulichkeit gewährleistet wird.

Bei der Signatur hingegen wird die Integrität geschützt. Damit wird verifiziert, dass der Inhalt der E-Mail beim Empfänger genauso erscheint, wie ihn der Versender verschickt hat.

Mehr zur technischen Sicherheit folgt weiter unten im Beitrag.

Widmen wir uns im nächsten Abschnitt erst einmal den allgemeinen Regeln der guten E-Mail Kommunikation, bevor wir dann weiter in die technische E-Mail Sicherheit einsteigen.

Grundregeln der E-Mail Kommunikation durch organisatorische Maßnahmen

Die folgenden Punkte sind keine generelle internationale Norm und nicht in Stein gemeißelt. Vielleicht sind für Ihr Unternehmen auch nicht alle diese Kommunikations- und Organisationsregeln relevant. Sehen Sie es als Blueprint und gestalten Sie Ihre eigenen firmeninternen E-Mail Kommunikationsregeln.

#1 Regelung der privaten Nutzung des geschäftlichen E-Mail Accounts

Die dringende Empfehlung ist an dieser Stelle, die private E-Mail Nutzung des Business-Accounts zu untersagen. Dabei geht es nicht darum, das Team zu piesacken, sondern vielmehr um einen Rattenschwanz an rechtlichen Problemen, die Sie sich durch die private Nutzung aufhalsen.

Zugriff bei Abwesenheit – egal ob geplant oder ungeplant – wird kompliziert oder gar unmöglich, wenn eine private Nutzung der Geschäftsmails erlaubt ist.

Selbst wenn ein begründeter Verdacht vorliegt, dass der Mitarbeiter unrechtmäßig gehandelt hat und möglicherweise dafür Nachweise im E-Mail Postfach zu finden wären, wird es sehr schwierig, bei privat erlaubter Nutzung darauf zuzugreifen.

Ein weiterer Punkt, den viele noch gar nicht auf dem Radar haben, ist die Durchführung von Penetration Tests und Schwachstellenprüfungen. Auch hier kann das E-Mail Postfach des Mitarbeiters involviert werden. Wenn private Nutzung nicht untersagt ist, kann das ggf. sogar zum Ausschluss bestimmter Tests führen, was natürlich im Gesamtblick auf die Security schlecht wäre.

Unabhängig davon, ob Mitarbeiter das E-Mail Postfach privat nutzen dürfen, können Sie ihnen eine private Nutzung des Internets erlauben. So kann dann über Webmail kommuniziert werden. Die Praxis zeigt außerdem, dass ein großer Teil der privaten E-Mail Kommunikation sowieso über mobile Apps läuft.

Die Nutzung des E-Mail Accounts sollten Sie in einer Richtlinie verbindlich regeln. Mehr Details dazu finden Sie in unserem Blogbeitrag.

#2 Inhalts- und informationsbasierte Kommunikationskanäle

Hört sich kompliziert an, oder? Ist es eigentlich gar nicht. Der größte Aufwand besteht lediglich darin, dass man sich zu Anfang die Mühe machen und definieren muss, welche Informationen über welchen Kanal kommuniziert werden sollen und müssen.

Haben Sie einen internen Unternehmens-Chat oder eine Plattform zum Datenaustausch? Dann sollten Sie klar regeln, welche Informationen worüber gesendet werden müssen / dürfen. Eine Verabredung der Mitarbeiter zum Mittagessen kann zum Beispiel nur im Chat erlaubt sein. Vertrauliche Anhänge für externe Partner wiederum nur über die Austauschplattform. Und intern macht es doch Sinn, Anhänge überhaupt nicht zu versenden, sondern (soweit möglich) über interne Freigabestrukturen zu verlinken. Das spart Platz im Postfach und sorgt dafür, dass am Ende jeder mit derselben Datei arbeitet.

Diese Definition zu erstellen bedeutet sicherlich am Anfang etwas Aufwand. Wenn Sie allerdings schon ein ISMS implementiert haben, sollte es bereits eine Informationsklassifizierung geben. Auf dieser können Sie aufbauen.

Hier finden Sie ein Beispiel, wie solche Regelungen aussehen könnten. Das Ganze muss natürlich auf Ihr Unternehmen angepasst werden.

| Empfänger | Inhalt | Klassifizierung | Medium | Bemerkung |

|---|---|---|---|---|

| Intern, mit Kunde | Projektabstimmung | intern, nicht vertraulich | gemeinsamer Chat Kanal mit Kunde | |

| Kunde | Projektentscheidungen | intern | per E-Mail | |

| Kunde | Projektentscheidungen | vertraulich | per E-Mail verschlüsselt | |

| Intern | Organisatorisches, persönliche Abstimmung (nicht kundenbezogen) | intern, oder ohne Klassifizierung | interner Chat, Intranet | |

| … |

Sehen Sie die Tabelle nur als gedanklichen Ansatz, nach welchen Kriterien Sie Kommunikationskanäle gruppieren oder eingliedern können.

Je klarer die Grenzen sind und natürlich auch, je weniger komplex diese Liste ist, umso einfacher und sicherer kann die Kommunikation erfolgen.

#3 Versand von Anhängen

Anhänge in E-Mails fühlen sich für mich immer an wie an Klotz am Bein, den man sinnlos hinterher zieht. Warum? Wo können Probleme beim Versand von Anhängen auftreten?

- Die Mail mit dem Anhang geht an fünf Personen. Bei jedem der Empfänger wird der Speicher des Postfachs mit demselben Anhang belegt. Das mögen nur ein paar MB sein – also gar nicht der Rede wert, oder? Aber heißt es nicht so schön: „Kleinvieh macht auch Mist“?

- Weit mehr störend und vor allem kontraproduktiv für die Zusammenarbeit ist der Versand z.B. von Besprechungsprotokollen. Sechs Personen waren beim Termin dabei, alle erhalten das Protokoll mit der Bitte um Durchsicht und Rückmeldung von Änderungen. Toll, oder? Ab diesem Zeitpunkt hat keiner mehr einen aktuellen Stand des Protokolls. Empfänger A hat eine Anmerkung, schickt sie nur an den Sender, Empfänger B schickt seine Anmerkung an alle…. Kommt Ihnen so etwas bekannt vor?

- Der Versand von Anhängen kann auch gerne mal beim Empfänger geblockt werden. Vielleicht erhält der Empfänger die Mail überhaupt nicht, weil der Virenscanner darin eine Bedrohung gesehen hat?

Wie kann nun ein sinnvoller Versand von Anhängen aussehen? Wir setzen hier auf Austauschlaufwerke, die gemeinsam genutzt werden. Wenn es sich um interne Kommunikation handelt, dann sollte es entweder ein Projekt- oder ein Abteilungslaufwerk geben, auf dem die Unterlagen abgelegt werden und auf das jeder entsprechend Zugriff hat.

Mit Externen bietet sich in Projekten sowieso häufig an, einen gemeinsamen Kanal oder ein Projektmanagementtool oder ein Austauschlaufwerk zu haben, auf das alle zugreifen können.

Natürlich kann man nie ausschließlich sagen, dass ein Versand von Anhängen nicht erlaubt ist und unter allen Umständen über externe Laufwerke erfolgen muss. Darum geht es gar nicht. Aber wenn Sie mit der bekannten 80/20 Regel 80% der Anhänge vermeiden können, haben Sie einen Meilenstein in der Verbesserung Ihrer E-Mail Kommunikation geschaffen.

#4 E-Mail Empfänger

Ein immer wiederkehrendes Thema ist der Versand von E-Mails an eine große Gruppe von Empfängern.

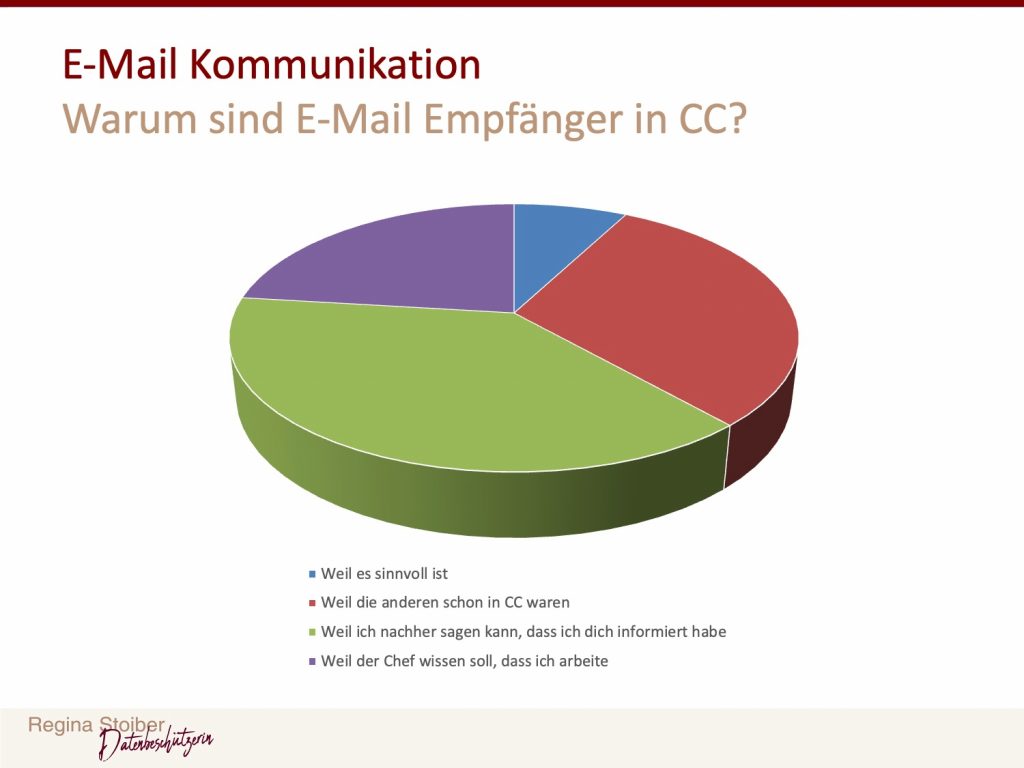

Wie oft erhalten Sie eine E-Mail als CC-Empfänger, von der Sie sich fragen, was diese nun überhaupt in Ihrem Posteingang soll. Eine nette Grafik ohne Quelle fand ich als Bild in den Sozialen Netzwerken, die ich in ähnlicher Form nachgebildet habe.

Vereinbaren Sie klare Regeln, wann eine E-Mail in CC gesendet werden soll / muss und wann definitiv nicht!

Zu viele Mails in CC können nervig sein. Zu wenig E-Mails in BCC sind allerdings sicherheitskritisch! Immer wieder kommt uns zu Ohren, dass E-Mails an einen großen Empfängerkreis in „Empfängerfeld“ für alle lesbar gesendet werden.

Das ist ein klarer Datenschutzverstoß. In unserer monatlichen Auswertung der EU-weiten Bußgelder begegnen uns zu diesem Thema immer wieder Bußgelder. Es werden persönliche E-Mail Adressen unberechtigten Empfängern bekannt gemacht. Aber nicht nur der Datenschutzverstoß ist erwähnenswert. Es geht auch um die Sicherheit. Hat einer der Empfänger eine Schadsoftware auf seinem Endgerät, so sucht diese ziemlich wahrscheinlich nach weiteren Angriffszielen. Eine offene Liste mit E-Mail Empfängern ist dafür ein gefundenes Fressen.

Also: E-Mail Empfänger, die nicht direkt in Zusammenhang stehen und deren E-Mail Adressen untereinander nicht bekannt sind, gehören in das Blind-Kopie Feld bei den Empfängern.

#5 Abwesenheit und Vertreterregelung

Die fünfte und letzte Grundregel der organisatorischen E-Mail Sicherheit sei der Abwesenheit gewidmet. Ganz klar ist es mir nicht, warum es manchmal so schwer ist, eine gute Vertreterreglung oder einen sinnvollen Abwesenheitsagenten einzustellen.

Wir bekommen Anrufe von Kunden, dass ein Kollege in Urlaub ist und daher ein Zugriff auf dessen oder deren E-Mail Postfach benötigt wird. Meistens handelt es sich um Sachverhalte, die sinnvollerweise gar nicht an eine persönliche E-Mail Adresse gesendet werden sollten. Nicht für alles, aber für bestimmte Themen eignen sich Funktionspostfächer sehr gut. So macht es zum Beispiel viel mehr Sinn, einen Empfänger Rechnungseingang@FIRMA anzulegen, anstatt die Rechnungen über persönliche E-Mails zu erhalten.

Sollten Sie tatsächlich bei einer ungeplanten Abwesenheit Zugriff auf das Postfach eines Mitarbeiters einrichten, stellen Sie sicher, dass alle wichtigen Aspekte vorher berücksichtigt wurden. Ist eine private Nutzung untersagt? Wurde in einer Richtlinie geregelt, dass ein Zugriff durch Dritte erfolgen kann? Wurde geregelt, wer den Zugriff unter welchen Aspekten freigeben und erhalten darf? Diese und weitere Punkte sollten geklärt werden, bevor überhaupt ein Zugriff auf ein Postfach angedacht wird.

Viel einfacher läuft es, wenn die Kollegen untereinander im Rahmen einer Vertreterregelung die Postfächer selbst freigeben. Das heißt, mit den gängigen E-Mail Programmen wie Outlook oder ähnlicher Software kann ich als User selbst festlegen, wer Zugriff (lesend, schreibend) auf meinen Posteingang erhalten darf. Verschlüsselte E-Mails kann diese Person trotzdem nicht sehen. Daher ist es umso wichtiger, sich an klare Vorgaben der E-Mail Sicherheit zu halten.

Das ist jetzt ein schöner Übergang, der mich zum zweiten großen Themenfeld dieses Beitrags bringt. Weiter oben wurden die Schwerpunkte Verschlüsselung und Signatur schon kurz angerissen.

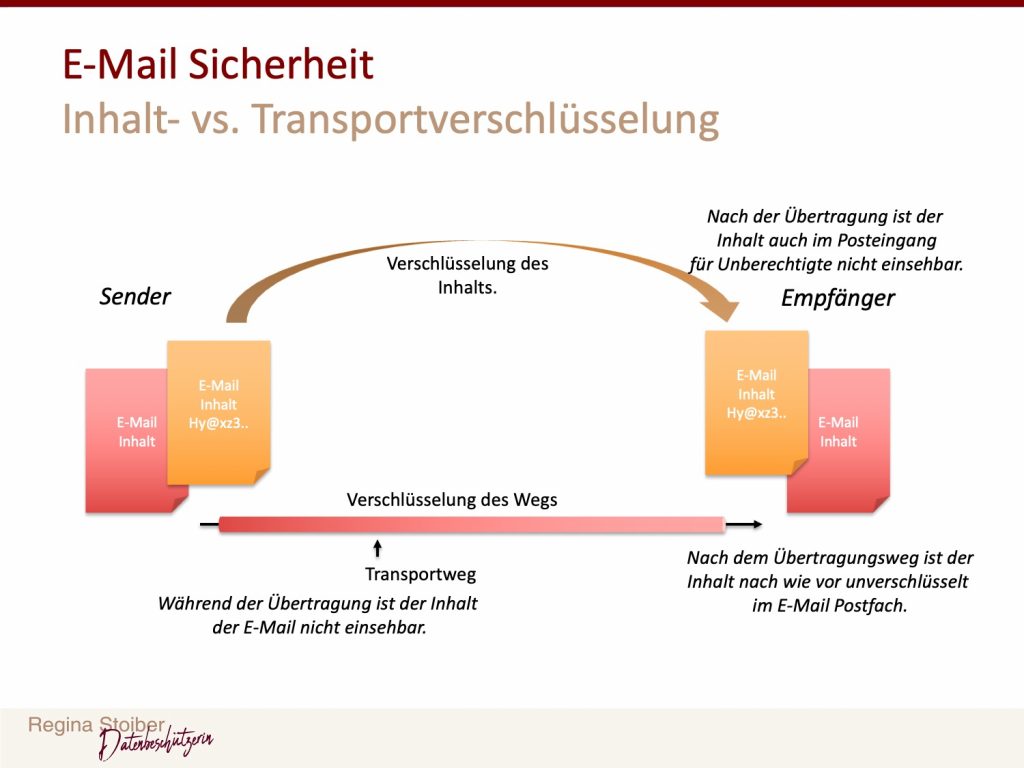

Technische E-Mail Sicherheit: Verschlüsselung

Bei der E-Mail Verschlüsselung unterscheidet man zwischen Transport- und Inhaltverschlüsselung. Bei der Transportverschlüsselung ist rein der Weg von Empfänger zu Sender geschützt. Im Gegensatz dazu ist bei der Inhaltverschlüsselung – wie der Name schon sagt – tatsächlich der Inhalt (Text und Anhang) geschützt.

Transportverschlüsselung

Sehen wir uns als erstes die Transportverschlüsselung genauer an. Man kann sich das Ganze wie eine Art Tunnel vorstellen. Solange das Auto den Tunnel noch nicht erreicht hat, sehen Sie die Farbe, den Typ des Fahrzeugs und die Insassen. Fährt das Auto allerdings in den Tunnel, können Sie als außenstehende Person nichts mehr erkennen.

In der Regel ist der Weg vor dem Tunnel, also der unverschlüsselte Weg, bei den E-Mails der kürzere Weg zwischen Client und Server (wenn es sich um einen internen E-Mail Server handelt). Da die Unternehmen das interne Netzwerk als sicherer einstufen als das offene Internet, wird intern sehr häufig auf verschlüsselte Wege verzichtet. Die Verbindung zwischen dem E-Mail Server des Senders und des Empfängers über das Internet ist meistens ein verschlüsselter Weg.

Ich spreche von meistens, da der Sender in der Regel gar nicht weiß, ob seine E-Mail tatsächlich mit einer Transportverschlüsselung auf den Weg geschickt wird. Es handelt sich hier um eine Servereinstellung. Der Server prüft, ob der Server des Empfängers die präferierte Verschlüsselung empfangen kann und sendet die E-Mail dann auf einem verschlüsselten Weg. Kann der Server des Empfängers keine Transportverschlüsselung, dann wird die E-Mail in der Regel ohne verschlüsselten Weg auf die Reise geschickt. Nur sehr wenige Server sind so konfiguriert, dass die E-Mail in diesem Fall gar nicht gesendet wird.

Die Transportverschlüsselung erfolgt über das Protokoll Transport Layer Security (TLS). Da es unterschiedliche TLS-Versionen gibt, die nicht alle als sicher eingestuft werden, ist es wichtig, auch die „richtige“ Version zu konfigurieren.

Aktuell gelten die Versionen TLS 1.2 und 1.3 als sicher (siehe Mindestanforderungen des BSI). Empfänger und Sender müssen beide dieselben Versionen akzeptieren, damit die Übertragung stattfinden kann. Viele Webserver haben auch die unsicheren Versionen 1.1 und 1.0 noch aktiv, da sie damit eine Abwärtskompatibilität sicherstellen möchten.

Starke Anforderungen an die IT-Sicherheit verbieten jedoch die Nutzung (selbst in Ausnahmefällen) von als unsicher geltenden TLS-Versionen.

Inhaltverschlüsselung

S/MIME

Für die Inhaltverschlüsselung gibt es verschiedene Möglichkeiten. DER Standard, der durchgängig in der E-Mail Kommunikation eingesetzt wird, hat sich leider noch nicht etabliert.

S/MIME könnten Sie vielleicht in diesem Zusammenhang schon einmal gehört haben. Die Abkürzung steht für „Security Multipurpose Internet Mail Extensions“. Damit wird das Datenformat von E-Mails definiert. Mit S/MIME können E-Mails verschlüsselt und signiert werden.

Wie funktioniert das Ganze nun? Zum Verschlüsseln benötigen Sie logischerweise einen Schlüssel. Ihr Gegenüber braucht aber ebenfalls einen Schlüssel, um die Nachricht wieder dechiffrieren zu können. Das heißt, es gibt einen öffentlichen Schlüssel. Dieser wird jedem zur Verfügung gestellt, der Ihnen eine verschlüsselte Nachricht zukommen lassen möchte. Auf der anderen Seite hat der Empfänger einen persönlichen Schlüssel, mit dem dieser die Nachricht entschlüsseln kann. Der persönliche Key ist nur der Person bekannt und darf keinem Dritten zugänglich gemacht werden.

Damit diese Schlüssel auch vertrauensvoll generiert und verwaltet werden, braucht es ein sogenanntes Trust-Center, also eine vertrauenswürdige Stelle. Es gibt ein paar große renommierte Anbieter, die diese Aufgabe übernehmen.

S/MIME können die gängigen E-Mail Programme sogar im Standard. Trotzdem benötigt jeder User ein eigenes Zertifikat (einen Schlüssel bzw. ein Schlüsselpaar) von der gerade erwähnten Zertifizierungsstelle. Leider ist das auch mit Kosten verbunden.

Passwortbasierte E-Mail Verschlüsselung

Da sich S/MIME bisher nicht wirklich als der Standard durchgesetzt hat, gibt es verschiedene Anbieter auf dem Markt, die eine eigene, einfache Verschlüsselungslösung anbieten. Dazu wird zwischen dem E-Mail Server und dem Empfänger noch einmal ein zusätzliches Gateway zwischengeschaltet, welches den Inhalt der E-Mail vorhält. Der Empfänger erhält nur eine Benachrichtigung, dass für ihn eine verschlüsselte Nachricht zur Verfügung steht. Zusätzlich erhält er in dieser E-Mail einen Link zum Abrufen der Nachricht.

Der Sender muss auf einem zweiten Weg (SMS, Chat, Telefon…) dem Empfänger mitteilen, mit welchem Passwort der E-Mail Inhalt gelesen werden kann. Damit kann dann auch gleich klar gestellt werden, dass es sich bei dieser Nachricht um keine Phishing E-Mail handelt. Der Gedanke liegt natürlich nahe.

Mit dem Link und dem Passwort kann anschließend der E-Mail Content eingesehen werden. Entweder direkt im E-Mail Programm oder über eine Webplattform.

Aber natürlich handelt es sich auch hier um eine kostenpflichtige Lösung.

Passwortgeschützer E-Mail Anhang

Ich weiß, weiter oben sprach ich davon, keine Anhänge zu versenden. Und jetzt biete ich es Ihnen als Lösung an? Diese Lösung sehe ich aber eher als Workaround, wenn das Unternehmen keine Möglichkeit der Inhaltverschlüsselung zur E-Mail Sicherheit anbieten kann.

Die schützenswerten Informationen schreiben Sie nicht direkt in die E-Mail, sondern in einen Anhang, den Sie mit einem Passwort speichern. Das heißt, der Empfänger erhält zwar die Datei, kann den Inhalt aber nur lesen, wenn er das Passwort weiß. Dieses sollte wieder über einen unabhängigen Kanal mitgeteilt werden. Alternativ können Sie auch ein Passwort verwenden, das der Empfänger bereits kennt. Zum Beispiel können Sie schreiben, dass das Passwort die Angebotsnummer ist. Dann brauchen Sie keine weiteren Informationen austauschen, wenn klar ist, um welches Angebot es sich handelt.

Technische E-Mail Sicherheit: Signatur

Die E-Mail Signatur findet in der Praxis relativ selten Anwendung. Daher möchte ich auf diesen Punkt an dieser Stelle auch gar nicht groß eingehen. Meistens wird der Inhalt verschlüsselt. Damit werden die größten Risiken abgedeckt.

Trotzdem können Sie auch mit der Signatur über die S/MIME Zertifikate sicherstellen, dass der Empfänger die Nachricht verifizieren kann und die Bestätigung erhält, dass der Inhalt während oder nach der Übertragung nicht verändert wurde.

Mitarbeitersensibilisierung für E-Mail Sicherheit

Viele Sicherheitslücken kann man technisch schließen. Die beste technische E-Mail Sicherheit hilft aber nichts, wenn die Schwachstelle vor dem Endgerät sitzt.

Umso wichtiger ist eine regelmäßige Sensibilisierung der Mitarbeiter. Wir unterstützen Sie sehr gerne mit einem umfangreichen Awarenesskonzept. Dazu gehören neben Test-Phishing E-Mails und weiteren Aktionen auch ein Trainingskonzept. Gerne definieren wir mit Ihnen auch Ihre fünf (oder mehr) unternehmensspezifischen Regeln der E-Mail Kommunikation.

Wollen Sie mehr darüber erfahren? Dann schicken Sie uns eine unverbindliche Anfrage.

bei reddcrypt kann man mit einem Account auch ohne Passwörter verschlüsseln:

https://app.reddcrypt.com