Inhaltsverzeichnis

Warum ein Informationssicherheits-managementsystem?

Ein Informationssicherheitsmanagementsystem – kurz ISMS – unterstützt dabei, die Sicherheit der Informationen im Unternehmen zu gewährleisten und vor allem strukturiert und geführt, kontinuierlich zu verbessern.

Dabei geht es nicht darum, ein von extern vorgegebenes Sicherheitsniveau technisch umzusetzen. Viel mehr geht es darum, das eigene Sicherheitslevel als Basis zu identifizieren. An dieser Basis orientieren sich nachfolgend die Schutzmaßnahmen eines erfolgreich umgesetzten ISMS.

Berichte über Sicherheitslücken in Soft- und Hardwarekomponenten sowie Sicherheitsvorfälle großer Konzerne rücken seitdem zunehmend in den Fokus der Medien und des öffentlichen Interesses. Vor diesem Hintergrund nehmen auch wir im Gespräch mit unseren Kunden eine steigende Nachfrage nach Möglichkeiten zur Verbesserung der Informationssicherheit in den eigenen Organisationen wahr.

Beim ISMS geht es allerdings nicht nur um die technische Sicherheit. Das Informationssicherheitsmanagementsystem betrachtet neben der IT-Sicherheit auch die organisatorischen Maßnahmen und vor allem den Weg zu einer guten Informationssicherheit.

Wie führt man ein ISMS im Unternehmen ein?

Ein erfolgreich umgesetztes ISMS besteht aus mehreren Bausteinen. Natürlich gehört dazu auch der formelle Teil mit Vorgabedokumenten und Leitlinien. Richtig interessant wird es aber spätestens dann, wenn es an die aktive Umsetzung geht. Begonnen mit der Identifizierung der Unternehmenswerte, der Risikoanalyse ….

Einen Überblick über die Schritte der Einführung eines Informationssicherheitsmanagementsystems soll Ihnen dieser Artikel geben.

Nicht nur IT-Aufgabe!

Wurde die Informationssicherheit noch vor wenigen Jahren den Administratoren oder IT-Abteilungen als Teil ihrer Zuständigkeit untergeschoben, ist sie mittlerweile zur Chefsache geworden.

Den Verantwortlichen ist klar: Sie müssen das Thema ganzheitlich betrachten. Alle Angehörigen einer Organisation, vom Chef bis zum Sachbearbeiter, müssen Informationssicherheit leben. Nur so kann die Umsetzung gelingen! Aber wie genau geht man vor? Wo fängt man an, um das Thema in der eigenen Organisation zu etablieren? Gibt es Richtlinien oder Standards, an denen man sich orientieren kann?

Richtlinien und Standards für Informationssicherheit

Ja, die gibt es, nämlich die zum Beispiel die Standardfamilie ISO 27000. Diese gliedert sich in die bekannte Reihe der internationalen ISO Standards ein. Weil diese Vorgehensweise unser Favorit unter den Managementsystemen für Informationssicherheit ist, erläutern wir deren Aufbau im Anschluss kurz.

Neben dem internationalen Ansatz gibt es aber mit dem IT-Grundschutz auch eine „deutsche“ Vorgehensweise nach dem BSI (Bundesamt für Sicherheit in der Informationstechnik). Ein ISMS auf Basis IT-Grundschutz kann auch nach ISO 27001 zertifiziert werden. Das mag an manchen Stellen sinnvoll sein, ist aber meistens in der Umsetzung aufwändiger, als der internationale risikobasierte Ansatz.

Für Behörden wird sehr oft ISIS12 als Vorgehensweise zur Umsetzung eines Managementsystems für Informationssicherheit empfohlen. Nach eigener Erfahrung bieten wir diese Vorgehensweise unseren Kunden auf deren Wunsch natürlich an.

Unsere Empfehlung ist allerdings statt der ISIS12 Vorgehensweise, ein „abgespecktes“ ISO 27001 ISMS. Das heißt, als Vorgehensweise zur Einführung empfehlen wir, den Projektplan, wie unten beschrieben. Allerdings, kann man an manchen Stellen die Umsetzung und Dokumentation kürzen, sofern keine Zertifizierung angestrebt wird.

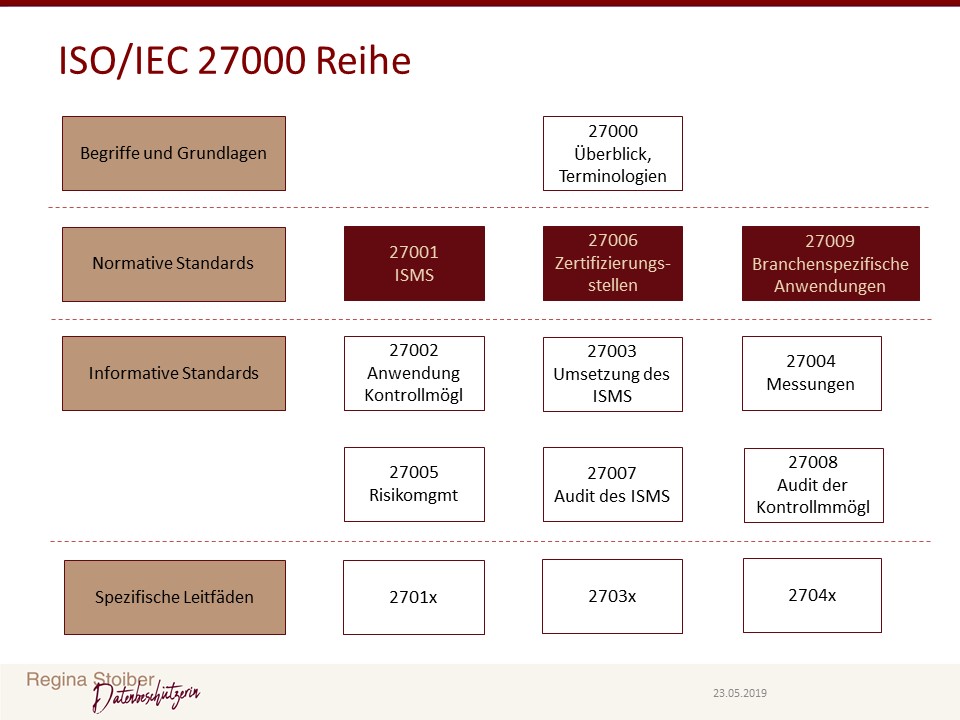

Die Standardfamilie ISO 27000

Unter der Standardfamilie 27001 versteht man eine Reihe von Standards zur Informationssicherheit. In mittlerweile über 30 Dokumenten werden verbindliche Anforderungen beschrieben oder allgemeine Empfehlungen für die Umsetzung der Kerninhalte gegeben. Ein Teil dieser Standardfamilie ist der normative Standard für ein ISMS, die ISO 27001. Nach diesem können Sie sich auch zertifizieren lassen. Darin geht es um die Einführung, Umsetzung, Aufrechterhaltung und ständige Verbesserung eines Informationssicherheitsmanagementsystems. Der Standard gibt konkrete Vorgaben und Anforderungen vor. Diese sind zum Betrieb eines zertifizierten ISMS verbindlich umzusetzen.

Generell besteht die Standardfamilie ISO 27000 aus normativen und informativen Standards. Bei den normativen Standards ISO 27001, ISO 27006 und ISO 27009 handelt es sich um verbindliche Vorgaben und Anforderungen, die für eine Zertifizierung umgesetzt werden müssen. Die informativen Standards haben dagegen eher empfehlenden Charakter. Sie bestehen aus allgemeinen Leitlinien und unverbindlichen Vorschlägen zur Umsetzung der normativen Standards zur Informationssicherheit.

Gründe für die Zertifizierung nach ISO 27001

Die Gründe für eine Zertifizierung sind durchaus unterschiedlich. So gibt es Organisationen, die eine Zertifizierung von sich aus anstreben. Damit wollen sie nach außen signalisieren, dass ihnen Informationssicherheit wichtig ist.

Genau so kommt es vor, dass die Zertifizierung obligatorische Voraussetzung für eine Geschäftsbeziehung ist. Sehen Sie diesen Fall jedoch nicht nur als notwendiges Übel zum Erhalt einer Geschäftsbeziehung. Auch hier profitiert die eigene Organisation durchaus!

So kann die Zertifizierung beispielsweise einen Wettbewerbsvorteil gegenüber anderen Marktteilnehmern darstellen. Aber auch gegenüber Kunden lässt sich mit zertifizierter Informationssicherheit punkten. Aus unserer Erfahrung reduzieren sich Kundenaudits im Bereich der IT- / Informationssicherheit mit einem Zertifikat erheblich.

Darüber hinaus kommen auf dem Weg zum Zertifikat bestehende Risiken ans Licht. Das Managementsystem bietet die Chance, sich ihrer bewusst zu werden und sie zu entschärfen. Idealerweise, bevor sie einem auf die Füße fallen konnten. Auch wird die anstehende Zertifizierung dafür sorgen, sich bewusster mit geschäftskritischen Werten auseinander zusetzen. Nicht zuletzt führt das – in Kombination mit sicherheitsbewusstem Handeln und Verhalten der Mitarbeiter sowie risikominimierenden Maßnahmen – auf lange Sicht zu gesteigerter Rentabilität.

Der Standard ISO/IEC 27001

Soweit alles klar? Dann weiter zum Wesentlichen. Der Standard ISO/IEC 27001 befasst sich mit der Einführung, Umsetzung, Aufrechterhaltung sowie ständigen Verbesserung eines ISMS. Dabei wird das ISMS als ganzheitliches System zum Management der Informationsicherheit gesehen. Global gesehen ist es ein Teil des gesamten Managementsystems einer Organisation. Dazu zählen beispielsweise auch das Qualitätsmanagement nach ISO 9000, Umweltmanagement nach ISO 14000 oder Finanzmanagement, Wissensmanagement und viele mehr. Auch der genaue Kontext einer Organisation wird beim ISMS berücksichtigt.

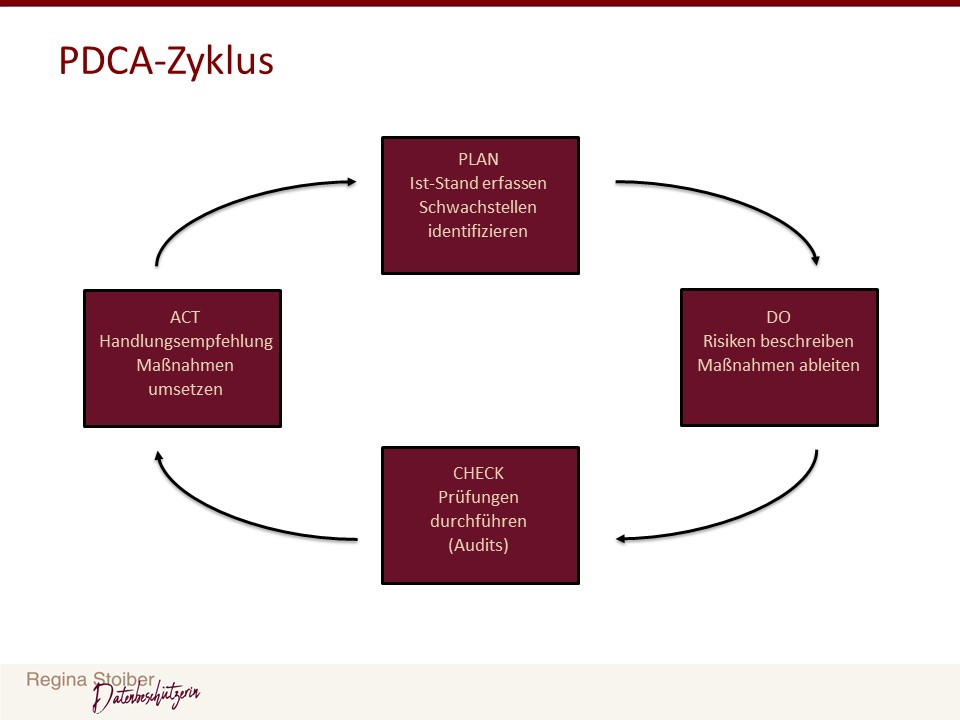

Plan-Do-Check-Act

Charakteristisch für das ISMS ist der sogenannte PDCA-Zyklus, selbst wenn dieser in den neuen Versionen der Standards nicht mehr explizit erwähnt wird. PDCA steht dabei für Plan-Do-Check-Act. Die einzelnen Phasen dieses Vorgehensmodells werden dabei nacheinander immer wieder durchlaufen. Damit soll auf lange Sicht eine stetige Verbesserung des Systems erreicht werden.

Einführung eines ISMS nach ISO 27001

Entschließt sich eine Organisation, ein Managementsystem für die Informationssicherheit zu installieren, ist es absolut wichtig, dass sich die Führungsebene geschlossen und vollumfänglich zur Einführung bekennt. Der erste Schritt sollte hierfür beispielsweise die Bestimmung einer Projektleitung sein, welche die Einführung plant und leitet. Vor allem aber muss das Management ausreichend Ressourcen zur Verfügung stellen. Unter Ressourcen fallen sowohl Personal als auch monetäre Mittel oder Zeit. Zeit, die die Verantwortlichen benötigen, um gerade anstehende Schritte umzusetzen. Geld, das möglicherweise notwendig ist, um die technischen Voraussetzungen zu realisieren (zum Beispiel eine Dokumentenlenkung). Und natürlich Personal. Denn irgendjemand muss die Einführung und Umsetzung des Systems schließlich durchführen.

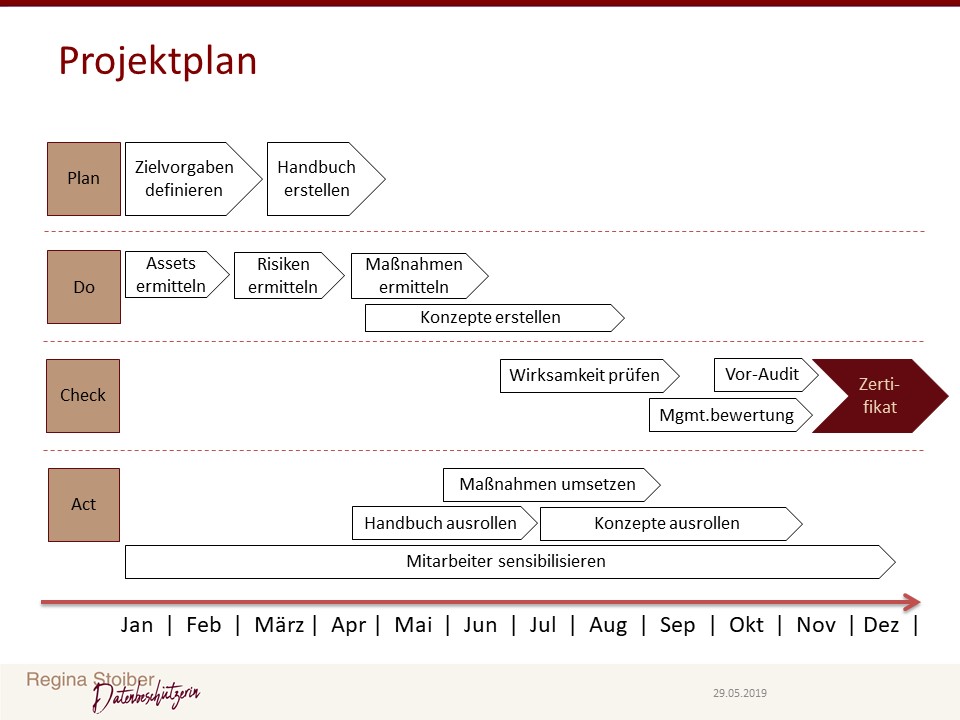

Projektplan zur ISMS Einführung

Die Planung der notwendigen Ressourcen sowie des zeitlichen Ablaufs sollte der Projektleiter zur besseren Übersicht und Planbarkeit in einem Projektplan darstellen. Nachfolgend sehen Sie einen exemplarischen Projektplan. Die einzelnen Phasen werden anschließend erklärt. Dieser Projektplan ist auf ein Jahr ausgelegt. Entsprechend Ihrer Organisation können Sie den Zeitpunkt des Starts und der Zertifizierung frei wählen. Da das Managementsystem vor der Zertifizierung mindestens einen Zyklus durchlaufen haben sollte, empfiehlt sich aus unserer Sicht für die Einführung eine Projektlaufzeit in mittelständischen Unternehmen von ca. einem Jahr.

Anmerkung: Das Handbuch steht zusammenfassend für die Managementsystem-Dokumentation. Es muss kein klassisches Handbuch sein.

Zielvorgaben definieren

Um nach einer erfolgreichen Einführung die Wirksamkeit des Systems beurteilen zu können, ist es wichtig, geeignete Zielvorgaben zu Beginn zu definieren. Ohne Zielvorgaben ist keine Überprüfung möglich. Ihre Zielvorgaben sollten auch Ihr Sicherheitslevel wiederspiegeln. Dies ist vor allem wichtig, wenn es um die konkrete Umsetzung von Maßnahmen geht.

Die entsprechenden Ziele sind bereits in der Planung zu bestimmen. Für das Managementsystem selbst werden High-Level Ziele vereinbart. Daraus leiten sich weitere Ziele ab, die Sie auf untergeordnete Ebenen herab brechen.

Ist zum Beispiel eines Ihrer High-Level Ziele die Vermeidung von Ausfällen der zentralen IT-Systeme, so können Sie diese herunter brechen. Ihr IT-Leiter erhält die Jahreszielvorgabe, wichtige Systeme (die Sie benennen müssen) mit einer maximalen Ausfallzeit von 2 Stunden am Stück zu betreiben. Zudem müssen Sie auch festlegen, wie oft ein solcher Ausfall vorkommen darf. Sinnvollerweise sollte die Vorgabe nur für definierte Betriebszeiten gelten. Wenn Sie also nachts nicht arbeiten, stört ein 4-stündiger Ausfall auch nicht und sollte demnach nicht ins Reporting einbezogen werden. Je nach Organisationsstruktur kann der IT-Leiter seine Zielvorgaben noch weiter auf seine Mitarbeiter verteilen.

Ziele gilt es an diesen Stellen zu vereinbaren, wo Sie sie für Ihr Unternehmen als wichtig erachten.

Richtlinien, Prozesse und Verfahren

Die Richtlinie, oft auch in einem Handbuch verankert (was keine Pflicht darstellt), steht in der Hierarchie ganz oben. In ihr sind die allgemeinen Ziele des ISMS formuliert. Sie hat eher formellen Charakter und wird vom Management selbst an alle Angehörigen der Organisation herausgegeben.

Prozesse

Die Prozesse stehen in der Hierarchie unter dem Handbuch. Für jeden Prozess gibt es einen Prozessmanager und Prozess-Teams. Auf dieser Ebene werden Rollen und Aktivitäten definiert. Mit Hilfe der Prozesse werden Eingaben in konkrete Ergebnisse umgewandelt.

Wenn Sie schon ein funktionierendes Qualitätsmanagementsystem nach ISO 9001 implementiert haben, sind Ihnen die Prozesse nicht neu. Beim ISMS gibt es wie beim QMS zum Beispiel die Prozesse für

- Managementbewertung

- Überprüfung / Audits

- Risikomanagement

- …

Aus diesem Grund bringt die Integration eines neuen ISMS in ein bestehendes QMS viele Vorteile. Die meisten Prozesse / Verfahren existieren schon und müssen nicht neu „erfunden“ werden. Sie hängen „lediglich“ die Anforderungen des Informationssicherheitsmanagementsystems in die bestehende Dokumentation ein.

Verfahren

Noch eine Stufe tiefer sind die Verfahren angeordnet. Sie definieren die Art und Weise, wie ein Prozess durchgeführt wird. Auf der Prozessebene war noch abstrakt von Rollen die Rede. Hier kann bereits ein konkreter Mitarbeiter oder Team in einer Rolle ein bestimmtes Verfahren als Teil eines Prozessschrittes anwenden.

Unsere Praxiserfahrung zeigt, dass die Begriffe Verfahren und Prozessen unterschiedlich interpretiert werden. Was in einem Unternehmen als Prozess definiert wird, stellt in einem anderen Unternehmen ein Verfahren dar. Deswegen möchte ich an dieser Stelle nicht weiter darauf eingehen.

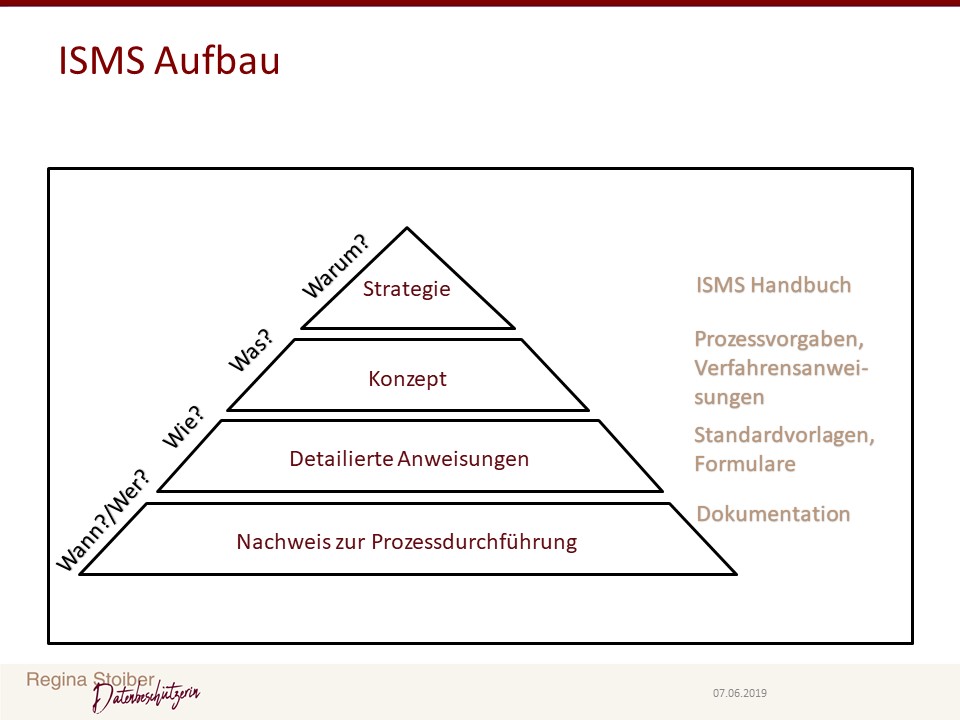

In der Darstellung des Projektplans finden Sie Projekte, Verfahren und Rollen unter „Konzepte“ zusammengefasst. Die nachfolgende Grafik verdeutlicht nochmals die Hierarchie dieser Artefakte.

Das Handbuch bzw. die zentrale ISMS Dokumentation

Wie oben erwähnt, ist es von absoluter Bedeutung, dass das ISMS ausnahmslos von allen gelebt wird. Für eine möglichst breite Akzeptanz ist es daher wichtig, die beteiligten Personen bereits frühzeitig einzubinden. Eine gute Gelegenheit dafür sind Mitarbeiterschulungen. Wir empfehlen, die Mitarbeiter über die Einführung des ISMS aufzuklären und das Handbuch vorzustellen. Haben sich in Ihrem Unternehmen andere Kommunikationswege etabliert, sind diese natürlich genauso möglich. Im Wesentlichen geht es darum, die Mitarbeiter auf dem Weg zum Informationssicherheitsmanagementsystem mitzunehmen.

Anmerkung: Ein Handbuch ist kein Pflichtdokument im ISMS. Aus der Historie ist es in vielen Unternehmen vorhanden, die bereits ein Managementsystem leben. Das ISMS kann aber auch ohne Handbuch eingeführt werden. Die internen Vorgaben werden dann in anderer Form publiziert (z.B. durch ein DMS oder ein Wiki-System, sofern dies die Anforderungen der Dokumentation erfüllen kann).

In der weiteren Kommunikation können dann organisationsspezifische Sicherheitsthemen zur Sensibilisierung angesprochen werden. Man kann das ISMS Handbuch sowohl als Dokumentation als auch Betriebsanleitung sehen. Es folgt einer fest vorgegebenen Gliederung. Zu jedem Normativen Punkt des Standards ist die konkrete Handhabung innerhalb der Organisation beschrieben. Begriffe werden definiert, Erwartungen und Verantwortlichkeiten geklärt, Anwendungsbereiche abgesteckt und Ziele vereinbart. Daher ist es auch wichtig, dass das Handbuch zentral abgelegt und für jedes Mitglied der Organisation erreichbar ist.

Die Gliederung des Handbuchs kann entsprechend der sogenannten High-Level-Struktur erfolgen. An diesem Aufbau orientieren sich auch andere ISO-Standards. So ist es möglich, das Handbuch ohne großen Aufwand in bereits bestehende Managementsysteme der Organisation zu integrieren.

Assets ermitteln

Im nächsten Schritt müssen sich die Verantwortlichen die Frage stellen, was das Informationsmanagementsystem genau schützen soll. In Bezug auf die ISO 27001 spricht man dabei von so genannten Assets. Das sind die Werte einer Organisation. Sie werden auch Unternehmenswerte genannt. Sie sind wertvoll für das Unternehmen. Das kann neben finanziellen Werten auch zum Beispiel der Wert von geistigem Eigentum sein.

Um festzustellen, was das ISMS schützen soll, ist es also wichtig, eine Übersicht über diese Assets zu gewinnen. Darunter können sowohl Informationen als auch Soft- bzw. Hardwarekomponenten fallen. Genauso dazu gehören Anwendungen, möglicherweise aber auch Menschen und ihre Qualifikationen, Fähigkeiten und Erfahrungen. Oder Reputation und Ansehen. Insbesondere geht es um solche Unternehmenswerte, die für die Organisation hinsichtlich der Informationssicherheit von Bedeutung sind. Es hilft, zu überlegen welches Risiko für die Organisation entsteht, wenn Vertraulichkeit, Verfügbarkeit und/oder Integrität eines Unternehmenswertes verletzt würden.

Die Kronjuwelen

Laut Bundesverfassungsschutz sind ca. 5% dieser Unternehmenswerte in einer Organisation geschäftskritisch. Das heißt, das Überleben des Unternehmens hängt davon ab. Dies sind die sogenannten Kronjuwelen. Diese gilt es besonders zu schützen. Dazu ist es natürlich notwendig, genau diese Werte herauszukristallisieren und sich ihrer bewusst zu werden.

Risiken ermitteln

Sie kennen nun Ihre Unternehmenswerte und haben vor allem die kritischen identifiziert. Um das Risiko beurteilen zu können, das für einen Wert existiert, sind mehrere Schritte nötig. Es können zu jedem Wert mehrere Bedrohungsszenarien durchgespielt werden. So ist es möglich, die Kategorie der Schadenshöhe grob zu ermitteln. Wichtig ist dazu noch die Eintrittswahrscheinlichkeit eines Szenarios. Das Risiko ergibt sich dann als Produkt aus Schadenhöhe und der Eintrittswahrscheinlichkeit. Jedes Risiko wird anschließend dokumentiert. Wie das geht, zeigt Ihnen unser Artikel zur Risikoanalyse.

Maßnahmen ermitteln

Um sicher zu gehen, dass eine Maßnahme auch angemessen ist, benötigen Sie ein definiertes Sicherheitsniveau. Das ist der Maßstab, an dem sich die Schutzmechanismen orientieren. Die Wahl der Maßnahmen kann durchaus pragmatisch erfolgen. Es muss dabei nicht zwangsläufig die teuerste oder umfangreichste Lösung sein. Wichtig ist, dass die Maßnahme angemessen, entsprechend dem Sicherheitsniveau ausfällt. Das heißt, sie muss das Risiko mindern. So gesehen kann in Unternehmen A die Vorgabe der jährlichen Änderung von Passwörtern ausreichend sein. Unternehmen B hat weitaus höhere Risiken und fordert bei den Mitarbeitern die quartalsweise Änderung der Passwörter.

Ziel ist es also, das vorhandene Risiko auf ein akzeptables Maß, bezogen auf das eigene Unternehmen, zu senken. Vielleicht reicht es für sensible Bereiche, im ersten Schritt eine Tür mit höherer Schutzklasse einzubauen. Bauliche Maßnahmen können bei der nächsten geplanten Renovierung immer noch vorgenommen werden. Auch ist es möglich, einzelne Risiken zu akzeptieren, wenn eine geeignete Maßnahme den Rahmen der Verhältnismäßigkeit sprengen würde.

Konzepte für Schutzmaßnahmen erstellen

Sind die „Kronjuwelen“ ermittelt, gilt es, generische Regeln und Vorgaben zu erarbeiten. Diese besagen, wie der Schutz der Werte konkret umgesetzt werden kann. Im Detail spricht die Norm hier von Richtlinien, Prozessen und Verfahren. Die Norm sieht dafür eine schriftliche Formulierung und Speicherung auf einem, dem Zweck angemessenem Medium vor. Übertragen auf den Alltag einer Organisation kann das bedeuten, dass häufig ändernde Prozessdokumentationen möglicherweise nur elektronisch vorliegen. Dokumente, die sich selten ändern, wie z.B. das Handbuch zur Informationssicherheit, können dagegen auch in ausgedruckter Form für alle Mitarbeiter zur Verfügung stehen.

Aufrechterhaltung des ISMS

Die Richtlinien, Prozesse und Verfahren bieten nur einen Mehrwert, wenn klar vereinbart ist, wer wofür verantwortlich ist. Nach dem Definieren der Rollen muss verbindlich festgelegt werden, welche Einzelperson oder welches Team die definierten Rollen einnimmt. Aber auch Personen ohne Zugehörigkeit zu einer Rolle sind Teil des ISMS! Auch für sie fordert die Norm eine Sensibilisierung und Schulung für Themen der Informationssicherheit. Hierunter können beispielsweise externe Mitarbeiter fallen.

Richtlinien, Prozesse und Verfahren sind nun erfolgreich ausgerollt. Jetzt fordert die Norm, deren Umsetzung und Einhaltung ganz im Sinne der Verbindlichkeit und Zurechenbarkeit in geeigneter Form zu protokollieren. In allen Fällen sollen Dokumentationen innerhalb eines ISMS einen Mehrwert bieten – nicht unliebsamen und unverhältnismäßigen Mehraufwand. In der Praxis löst „Dokumentation erstellen“ nicht immer positive Reaktionen aus. Häufig, weil die soeben erwähnte Verhältnismäßigkeit nicht gegeben ist. Das liegt aber weniger an der Norm als vielmehr der individuellen Handhabung in einer Organisation.

Unsere Empfehlung daher in Punkto Dokumentation: Weniger ist mehr!

Für alle in diesem Zusammenhang erstellten Dokumente sieht der Standard eine Dokumentenlenkung vor. Das ist ein System, das den Umgang mit Dokumenten klar und eindeutig regelt. Dazu zählen Informationen wie der Ablageort eines Dokuments oder der Name des Verfassers des Dokuments. Wer prüft es und wer gibt es frei?

Geeignete Kennzahlen

Um vergleichbare und aussagekräftige Ergebnisse zu erhalten ist es wichtig, Faktoren wie die Messfrequenz, Maßeinheit, Schwellwerte oder Sollwerte bereits zu Beginn verbindlich festzuhalten. Auch der Archivierungszeitraum sollte vorher festgelegt sein.

Was die Art der Messmethode betrifft, legt sich die Norm nicht fest. Die einzige Vorgabe ist, dass die Methode jederzeit vergleichbare und reproduzierbare Ergebnisse liefern muss. Weitere Fragen, die bei der Wahl der richtigen Methode Berücksichtigung finden sollten, sind:

- die Zielgruppe für die Messergebnisse

- die Detailtiefe der Messergebnisse

- was genau gemessen wird, um das vereinbarte Ziel messen zu können

- wie viele Aspekte überwacht werden sollen

- die Art der Messung (manuell oder automatisiert).

Hier gilt es, die relevanten Aspekte herauszupicken. Gibt es zu viele überwachte Aspekte, kann es leicht dazu kommen, relevante Messungen zu übersehen. Umgekehrt kann die Überwachung zu weniger Aspekte leicht dazu führen, dass die Messungen nicht den tatsächlichen Zustand des Systems oder Prozesses wiedergeben.

Die Managementbewertung

Auch das Management einer Organisation hat in puncto Prüfung ein Wörtchen mitzureden. Bei der sogenannten Managementbewertung überprüft das Management die Wirksamkeit des Informationssicherheitsmanagementsystems. Die Überprüfung erfolgt anhand festgelegter Kriterien aus der ISO 27001. Bewertet werden auch die Verbesserungen seit der letzten Managementbewertung.

Audits

Zu guter Letzt sind auch sogenannte Audits sind ein geeignetes Instrument, die Wirksamkeit eines ISMS zu messen. Sinn der Audits ist es, zu untersuchen, ob die Prozesse und Richtlinien die von der Norm geforderten Standards erfüllen. Man unterscheidet interne und externe Audits. In jedem Fall handelt es sich dabei um eine Prüfung, ob die normativen Anforderungen der ISO 27001 tatsächlich eingehalten werden. Der Unterschied zwischen beiden Fällen besteht lediglich darin, wer in die Rolle des Prüfers schlüpft. Externe Audits dienen dabei zumeist, aber nicht zwangsläufig, der Zertifizierung. Interne Audits entweder der Selbstüberprüfung oder der Vorbereitung auf ein externes Audit.

Wirksamkeit prüfen

Vielleicht ahnen Sie es bereits. Einführung und Umsetzung eines ISMS ist längst nicht alles. Um sich als Organisation im Bereich der Informationssicherheit weiter zu entwickeln, bedarf es einer regelmäßigen Überprüfung des Vorhandenen. Diese erfolgt nach dem bereits genannten PDCA-Zyklus. In regelmäßigen Abständen finden Neubewertungen der Risiken statt. Neue Risiken können erfasst und die Wirksamkeit der Maßnahmen überprüft werden. Die Ableitung zusätzlicher Maßnahmen soll bestehende und neue Risiken weiter senken.

Auch bei der Wahl der Maßnahmen lässt einen die ISO 27001 nicht im Stich. Im normativen Anhang A der Norm werden dafür verbindliche Maßnahmen als Mindestanforderung spezifiziert. In welchem Umfang und in welcher Tiefe Ihr Unternehmen diese Maßnahmen umsetzt, orientiert sich natürlich wieder an Ihrem Sicherheitslevel und demnach am Risiko.

Doch nicht nur die Risiken werden regelmäßig mit der PDCA-Methode überprüft. Auch alle einzelnen Prozesse, Verfahren und Maßnahmen unterliegen diesem Zyklus.

Umsetzung eines abgespeckten Informationssicherheits-managementsystems

Wenn Sie die Informationssicherheit in Ihrem Unternehmen steuern und optimieren möchten, aber nicht gleich die ISO 27001 Anforderungen umsetzen möchten, bietet die VdS Schadenverhütung GmbH eine Option.

Mit der Richtlinie für ein „Informationssicherheitsmanagementsystem für kleine und mittlere Unternehmen (KMU)“ hat der VDS eine kompakte Anleitung zusammengestellt. Diese können wir Ihnen ans Herz legen, wenn Sie erst einmal „klein“ starten möchten. Ein Umstieg auf ein ISMS nach ISO 27001 ist dann jederzeit möglich. Je nach Umsetzung der VDS Richtlinie können einzelne Aspekte des ISMS direkt übernommen werden.

Sie möchten ein Informationssicherheits-managementsystem nach ISO 27001 einführen?

Sie wissen nicht, wie und wo Sie am besten starten sollen mit der Umsetzung eines ISMS nach ISO 27001?

Sie sind auf der Suche nach kompetenter Unterstützung?

Kontaktieren Sie uns

Als zertifizierte Lead Auditorin für ISO 27001 ist Regina Stoiber seit über 10 Jahren tätig. Erst viele Jahre als Leiterin eines ISMS in einem internationalen Unternehmen, nun als Begleiterin von Unternehmen bei der Umsetzung und beim Betrieb eines ISMS. Gemeinsam mit einem fachlich kompetenten Team begleiten wir Sie gerne bei der Einführung und beim Betrieb Ihres Informationssicherheitsmanagementsystems.

Da wir das ISMS auch aus Sicht der Unternehmen kennen, ist uns eine praxisnahe und vor allem praxisorientierte Umsetzung wichtig.

Vereinbaren Sie ein unverbindliches Erstgespräch

Gerne können Sie auch ein unverbindliches Gespräch mit uns vereinbaren.

Mehr zum ISMS erfahren in unserem Webinar

Zusammengefasst und wie immer praxisorientiert zeigen wir Ihnen die wichtigsten Punkte und eine mögliche Vorgehensweise zur Implementierung eines ISMS.