Um ein adäquates Niveau der Informationssicherheit im Unternehmen gewährleisten zu können, müssen Maßnahmen umgesetzt werden. Hier spricht man im Datenschutz gerne über technische und organisatorische Maßnahmen, die sogenannten TOMs. Im Rahmen der Informationssicherheit nennt man das ganze meistens nur „Schutzmaßnahmen“.

In diesem Artikel zeigen wir Ihnen, welche Arten von TOMs (oder Schutzmaßnahmen) Sie im Unternehmen berücksichtigen sollten. Egal ob aufgrund des Datenschutzes (DSGVO), der IT-Sicherheit oder durch globale Anforderungen des Informationssicherheitsmanagements. Immer sind die TOMs oder Schutzmaßnahmen ein wichtiger Baustein.

Im folgenden Artikel werden daher die Begriffe TOMs, technische und organisatorische Maßnahmen oder Schutzmaßnahmen als Synonym verwendet.

Inhaltsverzeichnis

Auf den Punkt gebracht: Technische und organisatorisch Maßnahmen / Schutzmaßnahmen der Informationssicherheit

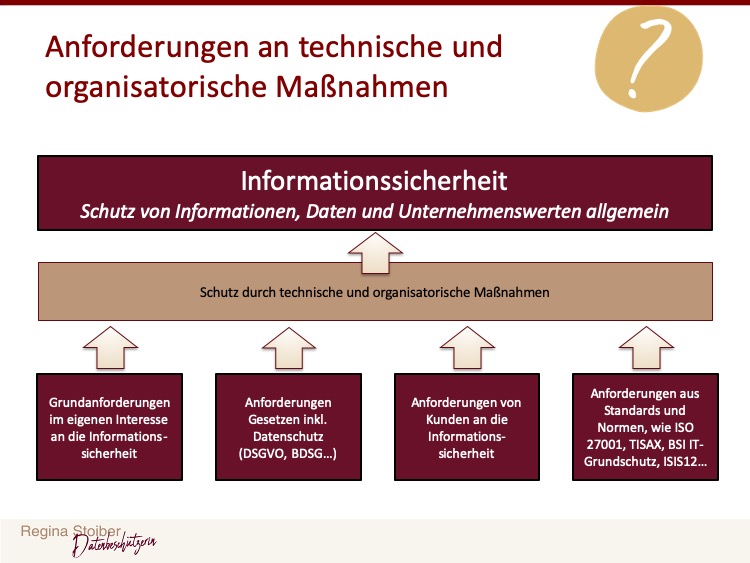

- Anforderungen an Schutzmaßnahmen resultieren aus eigenen Anforderungen, Gesetzen, Kundenanforderungen oder Normen und Standards

- Auch ohne zwingende Vorgaben sollten Sie Maßnahmen umsetzen

- Im Beitrag finden Sie einen Auszug einiger wichtiger Maßnahmen zum Schutz der Informationssicherheit

Wer braucht TOMs überhaupt und warum?

TOMs für die Gewährleistung des Datenschutzes nach DSGVO und BDSG

Sehr oft wird die Anforderung der Umsetzung von TOMs auf die DSGVO gemünzt. In Artikel 32 DSGVO wird die „Sicherheit der Verarbeitung“ gefordert. Auch wird beim Auftragsverarbeitungsvertrag bzw. den Standardvertragsklauseln ein separater Anhang für TOMs erwartet. Die technischen und organisatorischen Maßnahmen nur auf den Datenschutz abzustempeln ist allerdings so nicht richtig.

Schutzmaßnahmen beim ISMS (Managementsystem für Informationssicherheit)

Auch bei einer gelenkten Informationssicherheit im Rahmen eines ISMS beschreibt man die technischen und organisatorischen Maßnahmen. Wer unseren Blog schon länger verfolgt, weiß, dass wir das ISMS nach ISO 27001 bzw. VDA ISA / TISAX® forcieren. Hier gibt es zum Beispiel den normativen Anhang A im Standard, der sich alleine dem Thema Schutzmaßnahmen annimmt. Aber auch der IT-Grundschutz des BSI oder die ISIS12 Vorgehensweise kämen nicht ohne gut umgesetzte Schutzmaßnahmen aus. Darüber hinaus basieren die hohen Anforderungen des Automotive-Standards TISAX® auf TOMs, die sich am ISMS orientieren. Man verwendet im Kontext ISMS nur selten den Begriff technische und organisatorische Maßnahmen, sondern spricht in der Regel von den Schutzmaßnahmen.

Schutzmaßnahmen der Informationssicherheit für ein sicheres Unternehmen

Selbst wenn Sie kein Auftragsverarbeiter sind und kein ISMS implementiert haben, müssen Sie sicherstellen, dass Ihre wichtigsten Werte im Unternehmen richtig geschützt werden. Das gewährleisten Sie, indem Sie (IT-)technische und physikalische Maßnahmen umsetzen. Aber auch organisatorische Vorgaben für die Mitarbeiter helfen dabei, das Sicherheitslevel im Unternehmen einzuhalten.

Das heißt letztendlich, es sollte Ihr eigenstes Interesse sein, gut funktionierende technische und organisatorische Maßnahmen im Unternehmen umgesetzt zu haben. Dadurch minimieren Sie die Risiken, dass Ihren Informationen im Unternehmen Schaden zugefügt wird.

Welches Niveau an Schutzmaßnahmen muss ihr Unternehmen umsetzen?

Die gute Antwort (aus meiner Sicht): Es gibt kein vorgegebenes Niveau. Sie als Verantwortlicher im Unternehmen entscheiden, wie „sicher“ Ihr Unternehmen sein muss. Natürlich muss ich gleich dazu sagen, dass über „Standard-Maßnahmen“, wie z.B. Passwortschutz nicht diskutiert werden sollte. Dieses und andere grundlegende Themen müssen selbstverständlich sein.

In manchen Unternehmen müssen einzelne konkrete Maßnahmen technisch erzwungen werden. Bei anderen reicht vielleicht eine organisatorische Regelung. Diese Entscheidung basiert individuell auf Ihrem Unternehmen und den Risiken sowie ggf. speziellen Anforderungen, die Sie für sich identifizieren.

Wie identifizieren Sie IHR individuelles Sicherheitslevel?

Das Sicherheitslevel, das anschließend durch technische und organisatorisch Maßnahmen gewährleistet werden muss, hängt an der Kritikalität Ihrer Werte. Das bedeutet, als erstes müssen Sie Ihre Informationen, Daten und andere wichtige Werte (sogenannte Assets) identifizieren und bewerten. Auf die Details, wie diese Identifizierung erfolgt, gehe ich in einem separaten Blogbeitrag ein. Das würde den Rahmen sprengen. Nur so viel sei noch gesagt. Die Bewertung soll auf jeden Fall bezüglich Vertraulichkeit / Integrität und Verfügbarkeit erfolgen.

Manchmal nimmt Ihnen aber auch Ihr Kunde die Identifizierung des Sicherheitslevels ab. Wenn Sie im medizinischen Fertigungsbereich oder als Automobilzulieferer tätig sind, sind Sie per Definition mit hoch oder höchst zu schützenden Daten in Kontakt. Gerade im Automobil Bereich verlangt wahrscheinlich Ihr Auftraggeber ein TISAX® Label. Damit ist Ihnen ein sehr hohes Niveau (vom Kunden ausgewählten Modulen) aufgezwungen.

Lästiges Identifizieren der kritischen Werte

Die Praxis zeigt, dass viele Unternehmen diesen Schritt überspringen und gleich mit den (meist) technischen Maßnahmen in der Umsetzung beginnen. Das Ergebnis? Hin und wieder wird schon mal mit Kanonen auf Spatzen geschossen, da man teilweise im Blindflug unterwegs ist. Würden beispielsweise vorweg die Informationen (und allg. Unternehmenswerte) bewertet, könnte zum Beispiel ein Ergebnis sein, dass nur ein kleiner Teil der Daten hoch vertraulich ist und besonders geschützt werden muss (z.B. zusätzliche Verschlüsselung bei der Speicherung und Übertragung). In der Praxis wird aufgrund der fehlenden Bewertung die Schutzmaßnahme Verschlüsselung für viel zu viele Daten angewendet und damit der Aufwand (und damit meistens die Unzufriedenheit der Mitarbeiter) und die Kosten erhöht. Dies hätte vermieden werden können, wenn vorab die Werte identifiziert und bewertet worden wären.

Welche Risiken stehen den Werten gegenüber?

Kritische Informationen und Werte identifiziert? Jetzt können Sie loslegen und Maßnahmen der Informationssicherheit umsetzen, die Ihre Werte schützen.

Wo fehlen noch Schutzmaßnahmen? Wo müssen Sie vielleicht nur an Stellschrauben drehen? Passt möglicherweise an vielen Stellen sogar alles fürs Erste?

Das lässt sich am besten mit einer Risikoanalyse ermitteln. Sollte ein Ergebnis der Risikoanalyse sein, dass einzelne Werte nicht genügend mit den aktuellen Maßnahmen geschützt sind, sollten Sie sich über zusätzliche technische und organisatorische Maßnahmen Gedanken machen.

Übersicht technischer und organisatorischer Maßnahmen

Die Frage, die Ihnen wahrscheinlich unter den Nägeln brennt: Was genau versteht man eigentlich unter den technischen und organisatorischen Maßnahmen oder den Schutzmaßnahmen der Informationssicherheit / IT-Sicherheit?

Letztendlich ist es „nur“ eine Übersicht aller Maßnahmen, die Sie im Unternehmen treffen, um Ihre Unternehmenswerte (inkl. Informationen) zu schützen. In der Praxis ist es meistens eine Mischung aus:

- IT-technischen Schutzmaßnahmen (was man auch gängig mit dem Begriff IT-Sicherheit meint)

- Maßnahmen, die die Umgebung absichern (physikalische Maßnahmen)

- Organisatorische Maßnahmen (Regelungen bzw. verbindliche Vorgaben für die Mitarbeiter, wie sie sich verhalten sollen)

Dokumentationsvorgaben technischer und organisatorischer Vorgaben

Eine verbindliche Vorgabe zur Art und Weise der Dokumentation der TOMs gibt es eigentlich nicht. Die DSGVO fordert in Artikel 32 die Umsetzung der TOMs und in Artikel 28 konkrete Maßnahmen beim Auftragsverarbeiter.

Die ISO 27001 möchte zu allen Punkten in Anhang A (Schutzmaßnahmen) der Norm eine Stellungnahme, wie die Vorgaben umgesetzt sind – und wenn nicht, warum nicht. Der Anhang A ist in verschiedene Rubriken gegliedert.

Die VDA ISA / TISAX® möchte einen entscheidenden Teil der ISO 27001 Schutzmaßnahmen sehen – und noch viel mehr. Die für die Prüfung nachweisliche Dokumentation ist mehr oder weniger eine Art ausführlicher Fragebogen. Ähnlich ist es bei den Vorgaben der PCI DSS im Kreditkartensektor.

Egal, welchen Ansatz zur Dokumentation Sie wählen, im Ergebnis sollte eine Übersicht herauskommen, die zeigt, welche Schutzmaßnahmen Ihr Unternehmen umsetzt, um die Informationen und Werte zu schützen.

Beispiele für technische und organisatorische Maßnahmen

Nachfolgend zeigen wir Ihnen eine Auflistung wichtiger technischer und organisatorischer Schutzmaßnahmen, in verschiedene Rubriken gegliedert. Bitte beachten Sie: Die Liste kann nie vollständig sein und hat auch gar nicht diesen Anspruch. Die genannten Ziele und Maßnahmen finden sich in irgendeiner Weise (in unterschiedlichen Gliederungspunkten) in jedem der Anforderungskataloge wieder (27001, BSI IT-Grundschutz, VDA ISA / TISAX®, PCI DSS, DSGVO…).

Ob alle folgenden Ziele für Sie anwendbar sind oder ob Sie vielleicht noch spezielle weitere Maßnahmen umsetzen müssen, liegt an Ihnen. Wie schon oben genannt: Sie entscheiden, welches Sicherheitsniveau Sie im Unternehmen umsetzen möchten.

Maßnahmen im Umgang mit Mitarbeitern

| Ziel | Maßnahmen |

|---|---|

| Auswahl vertrauenswürdiger Mitarbeiter | Je nach zu besetzender Stelle kann ein Screening oder ein polizeiliches Führungszeugnis nötig sein. |

| Vertraulicher Umgang mit Informationen | Verschwiegenheitserklärung |

| Einhaltung des Sicherheitslevels des Unternehmens | Informationssicherheitsrichtlinie mit organisatorischen Regeln |

| Bewusstsein der Mitarbeiter | Regelmäßige Sensibilisierung der Mitarbeiter durch Schulungen oder andere Maßnahmen |

| Vertraulicher Umgang mit personenbezogenen Informationen | Verpflichtung auf das Datengeheimnis (Schutz personenbezogener Daten) |

Mindeststandards an die Informationssicherheit (Prozesse, Regelungen, Vorgaben)

| Ziel | Maßnahmen |

|---|---|

| Kennen der (unternehmens-)kritischen Werte | Man muss ja nicht gleich ein riesiges Projekt zur Datenklassifizierung aus dem Boden stampfen, aber in jedem Unternehmen sollte klar sein, was die am höchst zu schützenden Werte sind. |

| Umgang mit Informationssicherheitsvorfällen | Die Mitarbeiter wissen, was als Informationssicherheitsvorfall gilt und vor allem, wie sie darauf reagieren müssen. |

| Change Management Prozess | Auch wenn Change Management aus der ITIL Familie stammt und in erster Linie einen Teil der IT-Service Prozesse regelt, ist er ein elementarer Baustein auch für optimierte Abläufe in der Informationssicherheit. |

| Entsorgung / Löschen von Medien | Medien und Betriebsmittel werden vor der Entsorgung oder Wiederverwendung sicher gelöscht oder physikalisch zerstört. |

Lieferanten und Verträge

| Ziel | Maßnahmen |

|---|---|

| Geheimhaltungsvereinbarungen | Mit neuen Lieferanten / Dienstleistern wird eine Geheimhaltungsvereinbarung geschlossen, wenn Einsicht / Zugriff auf vertrauliche Informationen nicht ausgeschlossen werden kann (ggf. auch schon in der Angebotsphase). |

| Richtlinie für externe Parteien | Erhalten Externe Zugriff auf das interne Netzwerk oder IT-Dienste des Unternehmens, müssen Regelungen und Nutzungsvorgaben definiert und weitergegeben werden. |

Physikalische Sicherheitsmaßnahmen

| Ziel | Maßnahmen |

|---|---|

| Sicherheitszonen | Unterteilung des Gebäudes / Betriebsgeländes in verschiedene Informationssicherheit-Zonen. Definition der Anforderungen an die verschiedenen Klassen von Sicherheitszonen. |

| Maßnahmen in Sicherheitszonen | Je nach Sicherheitszone und Risiko sind entsprechende Maßnahmen umzusetzen (z.B. Brandschutz, Fenster, sonstige Umgebungssensoren…). |

| Zutrittskonzept | Berechtigungsvergabe inkl. Freigabeverfahren ist geklärt und umgesetzt. |

| Besuchermanagement | Vorgaben und Umgang mit Besuchern, besonders in Sicherheitsbereichen, ist geregelt und umgesetzt. |

| Schutz Betriebsmittel und Versorgung | Platzierung von Betriebsmitteln im Serverraum oder internen Bereichen darf keine Risiken durch externe Einflüsse darstellen. Ebenfalls Schutz der Verkabelung betrachten. |

| Redundante Versorgung | Wo notwendig bzw. als Risiko identifiziert, muss eine redundante Versorgung umgesetzt sein (z.B. Strom, Internet, Telefon…). |

| Wartung | Regelmäßige Wartung von Betriebsmitteln |

IT-Technische Schutzmaßnahmen

| Ziel | Maßnahmen |

|---|---|

| Backup | Backupkonzept inkl. Wiederherstellungskonzept ist definiert und umgesetzt. |

| Virenschutz | Definition und Umsetzung |

| Mobile Security | Sicherheitskonzept ist definiert und umgesetzt (inkl. Verschlüsselung, Zugriffsschutz…) |

| Benutzermanagement | – Personalisierte Kennungen – Sichere Übermittlung der initialen Anmeldedaten – Regelungen für privilegierte Accounts (z.B. Admins) – Passwort Policy definiert und umgesetzt – Prozess für Beantragung und Änderung von Rechten inkl. Freigaben ist definiert und wird eingehalten |

| Berechtigungskonzept | Zuweisung von Rechten über Rollen und Gruppen, Need to know – Prinzip. |

| 2-Faktor-Authentifizierung | Wo möglich und sinnvoll, soll eine 2-Faktor-Authentifizierung umgesetzt sein. Besonders wichtig für die externen Services |

| Entwicklung | Vorgaben für die Entwicklung neuer Systeme und Softwareentwicklung in Bezug auf die Anforderungen der Informationssicherheit sind definiert und umgesetzt. |

| Log-Konzept | Einfaches Log-Konzept ist definiert und wird umgesetzt und regelmäßig geprüft. |

| Monitoring | Definition der wichtigsten Checks, die überwacht werden. |

| Patch-Management | Sicherheitsupdates werden zeitnah umgesetzt. Generell gibt es ein Konzept für das allgemeine Patchmanagement. |

| Software Installation | Es ist geregelt, welche Software installiert werden darf und wie die Installation erfolgt. Neue Anforderungen müssen geprüft werden. |

| Netzwerksicherheit | Trennung der Netze (intern und zu extern) auf notwendige Ports und Dienste, ggf. noch weitere Einschränkungen. Authentifizierung von IT-Systemen im Netzwerk und Regelung des Zugriffs auf die Managementschnittstellen von IT-Systemen. Redundanzen für kritische Netzwerkkomponenten sind umgesetzt. |

| IT-Services | Anforderungen an IT-Services sind definiert und umgesetzt (vorwiegend bei Cloud-Systemen, aber auch bei internen Diensten). |

Zusammenfassung der Empfehlungen

Wie schon eingangs genannt, handelt es sich hier um einige Empfehlungen, die wir als wichtig einstufen. Normen wie ISO 27001 oder der VDA ISA Katalog gehen noch viel weiter in die Tiefe. Für den Anfang wären diese viel zu umfangreich.

Aus unserer Erfahrung kann man mit den oben genannten Punkten die wichtigsten Themen im Bereich der Informationssicherheit grundsätzlich erschließen und sukzessive weiter optimieren.

Wenn Sie Unterstützung benötigen, stehen wir gerne zur Verfügung. Melden Sie sich einfach bei uns! Wir freuen uns über Ihre Anfrage.

Ergänzender Hinweis zum Anhang TOMs im AV Vertrag

Regelmäßig kommt es vor, dass wir AV-Verträge prüfen, deren TOMs Anhang extrem detailliert ist. Es wird zum Beispiel beschrieben, wie genau die Passwort Policy im Unternehmen aussieht. Oder es wird aufgezeigt, welche Berechtigungsgruppen es im Unternehmen gibt.

Aus zwei Gründen raten wir davon ab und empfehlen Ihnen eine etwas allgemeinere Darstellung:

- Formulieren Sie die Maßnahmen so, dass eine kleine Änderung der Konfiguration bei Ihnen intern nicht zu einer Änderung des Anhangs führt. Formulieren Sie z.B. im AV-Anhang:

Passwortpolicy vorhanden – geben Sie keine konkreten Einstellungen an, also z.B. 12 Zeichen, Groß- und Kleinbuchstaben… - Die konkrete Umsetzung der Maßnahme geht im AV-Anhang niemanden etwas an (mal ganz platt ausgedrückt). Ihr Kunde muss wissen, dass Sie bestimmte Maßnahmen umsetzen (also dass Sie zum Beispiel Berechtigungen nutzen und eine Passwortpolicy haben). Er muss aber nicht wissen, wie genau Sie diese Maßnahme umsetzen. Ich würde es sogar als Risiko einstufen, die exakte Umsetzung Ihrer Schutzmaßnahmen zu nennen. Damit liefern Sie eine potentielle Angriffsfläche, die nicht nötig ist.

Technische und organisatorische Maßnahmen bei speziellen Berufsgruppen

Das Landesamt für Datenschutz in Bayern hat für verschiedene Berufsgruppen bzw. Themen konkrete Checklisten ausgegeben, die wir im folgenden verlinken.

Patch Management

Checkliste des BayLDA zum Thema Patch Management: https://www.lda.bayern.de/media/checkliste/baylda_checkliste_patch_mgmt.pdf

TOMs bei Office-Arbeitsplätzen

Checkliste für Home-Office des BayLDA: https://www.lda.bayern.de/media/checkliste/baylda_checkliste_homeoffice.pdf

TOMs bei Ärzten

Checkliste für medizinische Einrichtungen des BayLDA: https://www.lda.bayern.de/media/checkliste/baylda_checkliste_medizin.pdf

TISAX® ist eine eingetragene Marke der ENX Association. Die Datenbeschützerin Regina Stoiber GmbH steht in keiner geschäftlichen Beziehung zu ENX.